Światowe wydatki na cyberbezpieczeństwo i zarządzanie ryzykiem osiągnął na koniec 2024 roku aż 215 miliardów dolarów – oznacza to 14,3% wzrostu w porównaniu z 2023 rokiem. Warto również wspomnieć, iż podstawowa higiena ochrony przed atakami hakerskimi obejmująca m.in. regularne aktualizowanie oprogramowania, używanie silnych haseł oraz dwuskładnikowe uwierzytelnianie2FA (ang. Two-Factor Authentication) to metoda uwierzytelniania, która wymaga użycia dwóch niezależnych elementów w celu potwierdzenia tożsamości użytkownika. Jest to jedna z najskuteczniejszych metod zwiększania bezpieczeństwa, szczególnie w środowiskach internetowych, takich jak systemy zarządzania stronami, sklepy internetowe czy panele administracyjne. Jak działa 2FA?2FA opiera się na połączeniu dwóch z trzech możliwych czynników: Coś, co wiesz – np. hasło lub PIN. Coś, co masz – np. telefon z aplikacją generującą kody...Czym jest Dwuskładnikowe uwierzytelnianie? pozwala zabezpieczyć się od ok. 98% wszystkich włamań do systemów i wyłudzeń danych. Jeśli chcesz się dowiedzieć, jak ochronić swoje przedsiębiorstwo przed atakami hakerskimi – przeczytaj ten artykuł i poznaj najbardziej skuteczne sposoby związane z profilaktyką cyberbezpieczeństwa!

Z tego artykułu dowiesz się:

- Na czym polega atak hakerski?

- Jakie są najczęstsze ich typy?

- O najczęstszych przyczynach złamania zabezpieczeń systemu

- Jak chronić swoją stronę od ataków hakerskich?

Atak hakerski – czym jest?

Atak hakerski to celowe działanie mające na celu przełamanie zabezpieczeń systemu komputerowego lub sieci w celu uzyskania nieautoryzowanego dostępu do danych, lub usług.

Przeprowadza się go, wykorzystując luki w zabezpieczeniach, techniki socjotechniczne lub złośliwe oprogramowanie. Głównym celem może być kradzież poufnych informacji, zakłócenie funkcjonowania systemu lub wymuszenie finansowe.

Ataki te stanowią poważne zagrożenie dla integralności, poufności i dostępności danych w organizacjach.

Ataki hakerskie – statystyki

Jak obecnie wygląda mapa (anty)bezpieczeństwa w sieci? Spójrzmy na kilka faktów.

- tylko 3% organizacji na świecie posiada „Dojrzały” poziom gotowości do radzenia sobie z zagrożeniami cyberbezpieczeństwa – pokazuje to, jak niewiele firm jest w pełni przygotowanych na potencjalne ataki;

- średnio 12% budżetów IT przeznacza się na cyberbezpieczeństwo (Forbes) – wymienione statystyki świadczą o znaczącej części inwestycji firm w ochronę swoich danych i systemów;

- segment usług bezpieczeństwa, obejmujący konsulting, outsourcing IT, wdrożenia i wsparcie sprzętowe, jest największym segmentem rynku bezpieczeństwa z prognozowanymi przychodami prawie 90 miliardów dolarów w 2024 roku – możemy w konsekwencji wywnioskować, iż zapotrzebowanie na profesjonalne usługi związane z bezpieczeństwem jest ogromne;

- 51% organizacji planuje zwiększyć inwestycje w bezpieczeństwo po doświadczeniu naruszenia – eksperci podkreślają w tym przypadku, jak incydenty bezpieczeństwa motywują firmy do wzmocnienia swoich środków ochronnych;

- 43% ataków cybernetycznych było skierowanych na małe i średnie przedsiębiorstwa – powinniśmy być świadomi, iż na celowniku cyberprzestępców są nie tylko duże korporacje, ale także mniejsze firmy;

- średni koszt naruszenia danych osiągnął w 2023 roku 4,45 miliona dolarów, stanowiąc wzrost o 15% w ciągu ostatnich trzech lat – wskazuje to na rosnące koszty finansowe związane z incydentami bezpieczeństwa;

- 69% organizacji twierdzi, że nie jest w stanie reagować na zagrożenia cybernetyczne bez AI – wiąże się to z rosnącą rolą sztucznej inteligencji w ochronie przed cyberatakami.

Jakie są najczęstsze typy ataków hakerskich?

Najczęstszymi typami ataków hakerskich są: phishingZobacz przygotowany przez nas film i dowiedz się, jak bronić się przed phishingiem! https://www.youtube.com/watch?v=rqEuvxOw3jA Phishing to forma cyberprzestępstwa polegająca na kradzieży tożsamości poprzez wyłudzenie danych wrażliwych, takich jak numer konta, hasła dostępowe, pesel itp.Atakujący wykorzystując zaufanie ofiary, które posiada do danej marki czy podmiotu, próbuje się pod niego podszyć. Wykorzystuje do tego podrobioną stronę internetową, łudząco przypominającą tę prawdziwą, czy fałszywy mail, w którym dopiero po sprawdzeniu domeny, z której...Czym jest Phishing?, Ransomware (ang. ransom – okup) to rodzaj złośliwego oprogramowania, które blokuje dostęp do systemu komputerowego lub danych, zazwyczaj poprzez ich zaszyfrowanie, i żąda okupu w zamian za przywrócenie dostępu. Jest to jedna z najbardziej niebezpiecznych form cyberzagrożeń, z którą mogą spotkać się zarówno indywidualni użytkownicy, jak i firmy, w tym właściciele sklepów internetowych.

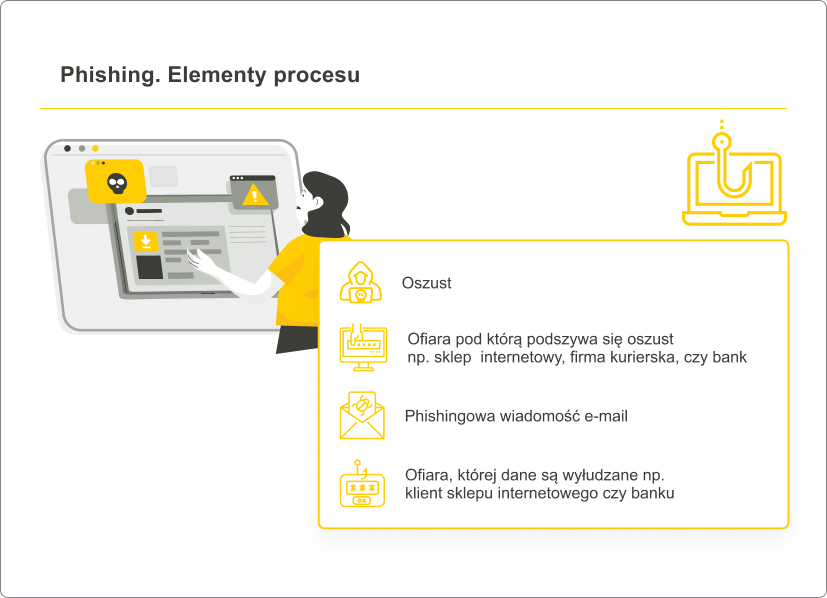

Phishing

Phishing polega na oszustwach, gdzie przestępcy podszywają się pod zaufane instytucje, aby wyłudzić poufne informacje – hasła lub dane finansowe. Atak ten często wykorzystuje fałszywe e-maile lub strony internetowe, które wyglądają na autentyczne.

Celem ataków phishingowych jest skłonienie ofiary do ujawnienia swoich danych osobowych, które następnie mogą zostać wykorzystane do kradzieży tożsamości lub finansowych oszustw.

Ransomware

Ransomware to złośliwe oprogramowanie, które szyfruje dane ofiary, wymagając okupu za ich odblokowanie. Atak ten może sparaliżować działalność firmy, uniemożliwiając dostęp do krytycznych informacji.

Często rozprzestrzenia się poprzez zainfekowane załączniki e-mail lub zainfekowane strony internetowe. Płatność okupu nie gwarantuje odzyskania danych, dlatego istotne jest regularne tworzenie kopii zapasowych i stosowanie zaawansowanych środków ochronnych (w tym segmentacji sieci, edukacji pracowników oraz monitorowania aktywności w systemie).

Ataki typu DDoS

Ataki typu DDoS (ang. Distributed Denial of Service) polegają na przeciążeniu systemu lub sieci poprzez zalewanie jej ogromną ilością ruchu, uniemożliwiając dostęp do usług. Celem jest zakłócenie normalnego funkcjonowania strony internetowej lub serwera, często w celu szantażu lub zaburzenia działalności konkurenta.

Wymienione ataki mogą trwać od kilku godzin do kilku dni, powodując znaczne straty finansowe i wizerunkowe. Obrona przed nimi wymaga zaawansowanych narzędzi monitorowania oraz filtrowania ruchu sieciowego.

Wykorzystanie luk w zabezpieczeniach

Wykorzystanie luk w zabezpieczeniach oprogramowania następuje, gdy napastnicy eksploatują niezałatane błędy w kodzie, pozwalając im na nieautoryzowany dostęp do systemów oraz danych.

Ataki te mogą być bardzo szkodliwe, umożliwiając kradzież poufnych informacji, instalację złośliwego oprogramowania czy przejęcie kontroli nad systemem. Ważne pod kątem zapobiegania tego typu incydentom są przede wszystkim regularne aktualizacje oraz łatki bezpieczeństwa.

Jakie są przyczyny ataków?

Ataki hakerskie są motywowane różnymi przyczynami, które często mają na celu osiągnięcie korzyści finansowych, politycznych lub osobistych. Zrozumienie tych motywacji pomaga lepiej przygotować się na potencjalne zagrożenia i skutecznie się przed nimi bronić.

Najczęstsze przyczyny ataków to:

- korzyści finansowe – napastnicy często dążą do wyłudzenia pieniędzy poprzez oszustwa, kradzież danych lub wymuszenia (przykładem jest ransomware, gdzie ofiary muszą zapłacić okup za odzyskanie dostępu do swoich danych);

- szpiegostwo – zarówno korporacyjne, jak i państwowe, gdzie celem jest zdobycie poufnych informacji, które mogą dać przewagę konkurencyjną lub polityczną (np. kradzież tajemnic handlowych lub danych rządowych);

- sabotaż – ataki mające na celu zakłócenie działalności organizacji, często motywowane politycznie lub ideologicznie (przykładem są ataki typu DDoS, blokujące dostęp do usług online);

- aktywizm (haktivizm) – działania podejmowane przez grupy lub jednostki, które chcą zwrócić uwagę na określone kwestie społeczne lub polityczne (np. ataki na strony rządowe w ramach protestów);

- eksploracja i wyzwanie techniczne – niektórzy hakerzy atakują systemy z ciekawości lub chęci sprawdzenia swoich umiejętności, często bez zamiaru wyrządzenia szkody (choć skutki mogą być nieprzewidywalne).

Jak chronić się przed atakami?

Jeśli chcesz skutecznie chronić się przed atakami hakerskimi, musisz stosować wielowarstwowe podejście do bezpieczeństwa. Regularnie aktualizuj w tym przypadku oprogramowanie, w celu eliminowania luk zabezpieczeń, które napastnicy mogą wykorzystać.

Używaj również silnych, unikalnych haseł, zabezpieczając się dodatkowo weryfikacją dwuetapową.

Warto także wspomnieć, iż tworzenie kopii zapasowych danych zapewnia możliwość szybkiego odzyskania informacji w przypadku ataku ransomware. Sprawdź także 5 zasad bezpiecznej poczty. Edukuj dodatkowo pracowników na temat zagrożeń cybernetycznych oraz zasad bezpiecznego korzystania z sieci – wpłynie to na minimalizację ryzyka sukcesu ataków phishingowych.

Jak reagować na ataki hakerskie – co zrobić, gdy zostaniesz zaatakowany?

Ataki hakerskie na stronę internetową mogą mieć różne formy, od ataków DDoS po próbę włamania do bazy danych. Skuteczna reakcja na takie incydenty jest ważna szczególnie w zakresie minimalizacji szkód oraz zabezpieczenia danych. Poniżej znajdziesz kroki, które warto podjąć w przypadku ataku:

- monitoruj ruch na stronie – używaj narzędzi analitycznych do wykrywania nietypowych wzorców ruchu, np. nagły wzrost liczby żądań;

- zabezpiecz swoje serwery – zaktualizuj oprogramowanie i systemy operacyjne w celu minimalizowania luk w zabezpieczeniach;

- włącz firewall i systemy IDS/IPS – chronią one przed nieautoryzowanym dostępem i atakami na stronę;

- twórz kopie zapasowe danych – regularnie zapisuj kopie bazy danych i plików strony na zewnętrznych nośnikach lub w chmurze (dzięki temu przywrócisz je w razie potrzeby);

- skontaktuj się z dostawcą hostingu – zgłoś incydent, aby wspólnie podjąć kroki zabezpieczające i analizujące źródło ataku;

- informuj użytkowników – jeśli atak dotknął danych użytkowników, poinformuj ich o incydencie i podjętych działaniach;

- analizuj logi serwera – przeglądaj dzienniki, aby zidentyfikować nieprawidłowe działania i ślady pozostawione przez atakujących;

- rozważ pomoc specjalistów od cyberbezpieczeństwa – współpraca z ekspertami pomoże w dokładnej analizie ataku i wdrożeniu odpowiednich środków zapobiegawczych;

- zgłoś incydent do CERT (instytut badawczy w strukturach NASK-u), badający naruszenia bezpieczeństwa w sieci.

Jak zdjąć z siebie ciężar i odpowiedzialność za zarządzanie infrastrukturą?

Zawsze powinieneś zachować czujność w sieci. Ataki stają się coraz bardziej perfidne i wyrafinowane. Jednak wybierając rozwiązanie SaaSSaaS (Software as a Service) to model dostarczania oprogramowania, w którym aplikacje są hostowane przez dostawcę i udostępniane użytkownikom przez internet. Użytkownicy korzystają z aplikacji bez konieczności instalowania ich na własnych urządzeniach, co upraszcza zarządzanie oprogramowaniem i redukuje koszty związane z infrastrukturą IT. Jednym z najważniejszych aspektów SaaS jest to, że użytkownicy nie muszą martwić się o hosting www ani o aktualizacje oprogramowania. Wszystkie te aspekty są zarządzane przez dostawcę usług, co...Czym jest SaaS?, możesz część odpowiedzialności zdjąć z siebie, ponieważ ta spoczywa na dostawcy.

Pracując w systemach typu open source (z otwartym kodem źródłowym), np. WordPressWordPress to najczęściej wybierany CMS na świecie. W oparciu o niego powstała niemal połowa istniejących stron internetowych. WordPress jest doceniany przez użytkowników ze względu na prostotę, intuicyjność i łatwość zarządzania. Ze względu na charakter open source, WordPress może być rozwijany i udoskonalany na potrzeby konkretnych, indywidualnych projektów. Jak zacząć korzystać z WordPressa? Aby rozpocząć przygodę z WordPressem, najpierw potrzebujesz hostingu dla WordPress. Hosting zapewnia miejsce na serwerze, gdzie będą przechowywane wszystkie pliki...Czym jest WordPress?, JoomlaJoomla! to otwartoźródłowy system zarządzania treścią (CMS), który umożliwia tworzenie i zarządzanie stronami internetowymi. Dzięki swojej elastyczności i dużej liczbie dostępnych rozszerzeń, Joomla! pozwala na budowanie różnorodnych serwisów, od prostych stron wizytówek po rozbudowane sklepy internetowe i portale społecznościowe. Jak działa Joomla? Joomla! działa poprzez umożliwienie użytkownikom zarządzania treścią na stronie za pomocą intuicyjnego panelu administracyjnego. Użytkownik może dodawać, edytować i usuwać treści, a także zarządzać strukturą strony i instalować...Czym jest Joomla!? czy też DrupalDrupal to otwarte oprogramowanie do zarządzania treścią (CMS - Content Management System), które umożliwia tworzenie i zarządzanie różnego rodzaju stronami internetowymi, aplikacjami internetowymi i serwisami online. Jest to platforma oparta na języku PHP i wykorzystująca bazę danych, najczęściej MySQL lub MariaDB. Drupal oferuje szeroki wybór modułów, czyli dodatkowych komponentów, które można instalować i konfigurować w celu rozszerzenia funkcjonalności witryny. Istnieją moduły do różnych celów, takie jak zarządzanie treścią, e-commerce, SEO,...Czym jest Drupal?, regularne aktualizacje i monitorowanie podejrzanego ruchu w witrynie będą Twoim obowiązkiem.

Mamy jednak na to rozwiązanie – wypróbuj model SaaS, czyli strony internetowe bazujące na abonamencie (np. _now, GoDaddy, Squarespace lub też Wix).

Umożliwiają one utworzenie witryny w ciągu 45 minut (dotyczy to GoDaddy, Squarespace oraz Wix). Decydując się z kolei na kreator _now, możesz stworzyć stronę WWW w czasie 60 sekund, czyli mniej, niż zajmuje zrobienie kawy w ekspresie.

To bardzo przystępna propozycja – szczególnie jeśli będziesz miał świadomość, że wydajność takich witryn osiąga bardzo wysokie wyniki. Zazwyczaj rzędu 86 Page Speedhttps://youtu.be/wpGfXAW5O7Q PageSpeed to narzędzie stworzone przez Google, które służy do analizy wydajności stron internetowych. Ocena dokonywana jest zarówno dla wersji mobilnej, jak i desktopowej witryny. PageSpeed ocenia szybkość ładowania strony oraz proponuje konkretne rozwiązania, które mają na celu poprawę jej wydajności. Wynik prezentowany jest w skali od 0 do 100 – im wyższy wynik, tym lepiej zoptymalizowana strona. PageSpeed to nie tylko liczba – to kompleksowe narzędzie, które pomaga właścicielom...Czym jest PageSpeed? Score, co przekłada się na 83 ms. ładowania (w przypadku _now).

Dla porównania GoDaddy oferuje 541 ms. ładowania, a Wix aż 955 ms. (czyli niemal 10-krotnie gorszy wynik od kreatora _now). Wymienione rezultaty są nadal bardzo przystępne, ponieważ zazwyczaj strony internetowe ładują się 2,5 sekundy na desktopach i 8,6 sekundy na urządzeniach mobilnych.

Reasumując, decydując się na stworzenie strony internetowej samodzielnie w kreatorze _now (lub innym rozwiązaniu opartym o model SaaS) zdejmujesz z siebie ciężar i odpowiedzialność za zarządzanie infrastrukturą. Otrzymujesz również w tym przypadku kompleksową stronę zoptymalizowaną pod kątem pozycjonowania ( SEOSEO (Search Engine Optimization) to proces optymalizacji strony internetowej lub treści online w taki sposób, aby była lepiej widoczna i rankowana przez wyszukiwarki internetowe, takie jak Google, Bing czy Yahoo. Głównym celem SEO jest zwiększenie ruchu organicznego na stronie poprzez poprawę jej pozycji w wynikach wyszukiwania dla określonych słów kluczowych. Jak działa SEO? SEO opiera się na trzech głównych filarach: Optymalizacja techniczna – Zapewnienie, że strona działa sprawnie, szybko się...Czym jest SEO? ) i doświadczeń użytkowników ( UXUX, czyli User Experience, to całościowe doświadczenie użytkownika podczas interakcji z produktem, usługą lub stroną internetową. Obejmuje to zarówno aspekty funkcjonalne, jak i emocjonalne związane z użytkowaniem danego rozwiązania, takie jak łatwość obsługi, intuicyjność, estetyka oraz zadowolenie z korzystania. UX kształtuje się poprzez projektowanie interfejsu i nawigacji w taki sposób, aby użytkownik mógł łatwo i przyjemnie osiągnąć swoje cele. W praktyce oznacza to dostosowanie struktury, wyglądu oraz funkcjonalności strony lub...Czym jest UX? ).

Twoja witryna będzie również maksymalnie wydajna, responsywna (czyli działająca poprawnie na urządzeniach mobilnych, takich smartfony, tablety czy też smartwatche) oraz dostosowana strukturą kodu do najnowszych standardów bezpieczeństwa.

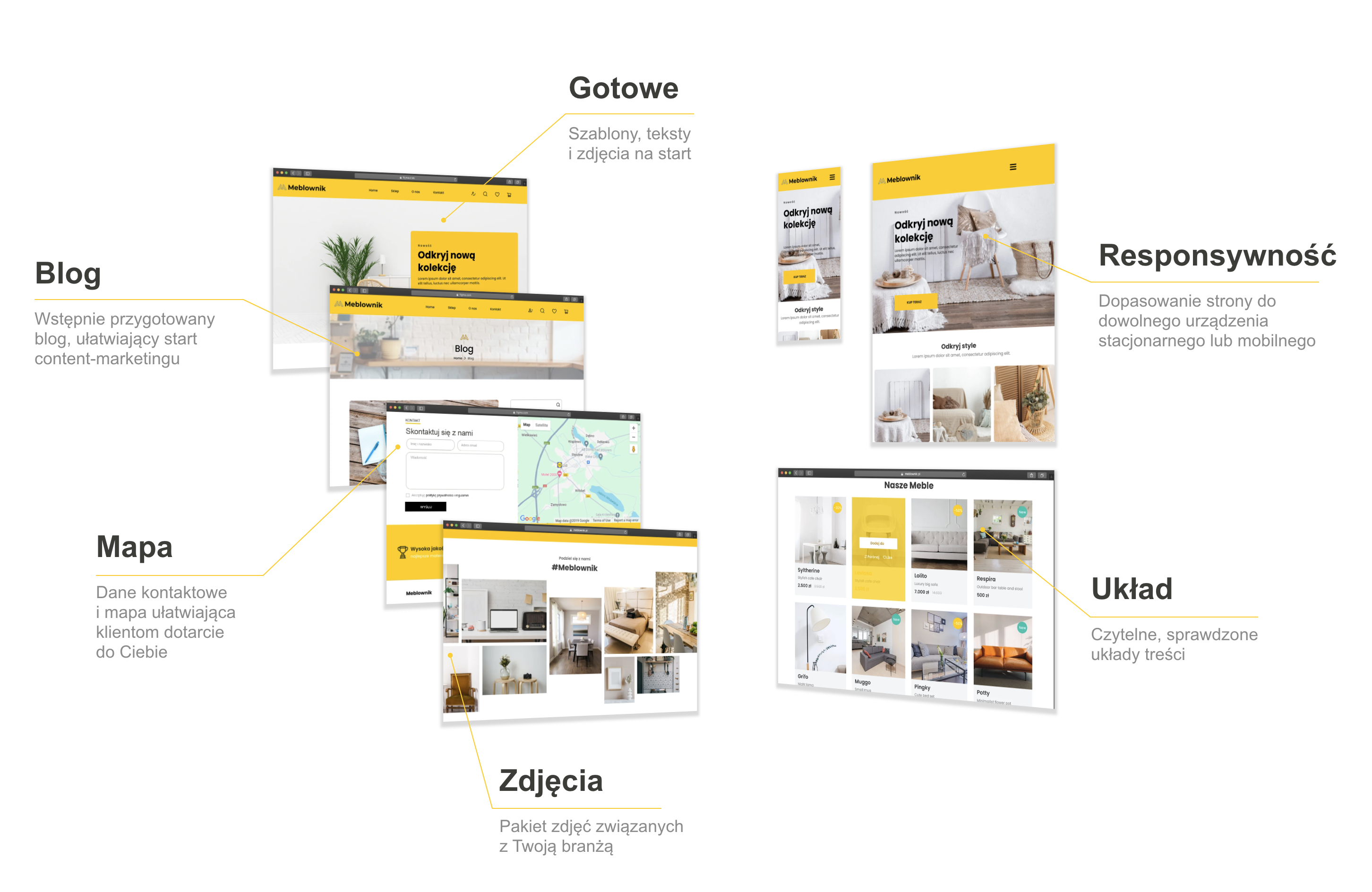

Co tworzy kreator _now w ciągu 60 sekund?

Kreator _now w ciągu 60 sekund stworzy witrynę gotową do udostępnienia Twoim klientom.

Co wchodzi w jej skład?

- gotowe szablony, teksty i zdjęcia na start – ułatwiające rozpoczęcie tworzenia strony;

- responsywność – dostosowanie witryny do dowolnego urządzenia stacjonarnego lub mobilnego, maksymalizując jej dostępność (to szczególnie ważne w czasach, gdy aż 62,06% użytkowników przegląda internet głównie z pomocą smartfonów);

- blog – wstępnie przygotowany blog ułatwiający start content marketingu, pomagający w generowaniu wartościowego ruchu na stronie;

- mapa – dane kontaktowe i mapa ułatwiające klientom dotarcie do Twojej lokalizacji;

- zdjęcia – pakiet zdjęć związanych z Twoją branżą, dodający profesjonalizmu i estetyki witrynie;

- układ – czytelne, sprawdzone układy treści poprawiające nawigację oraz doświadczenie użytkownika.

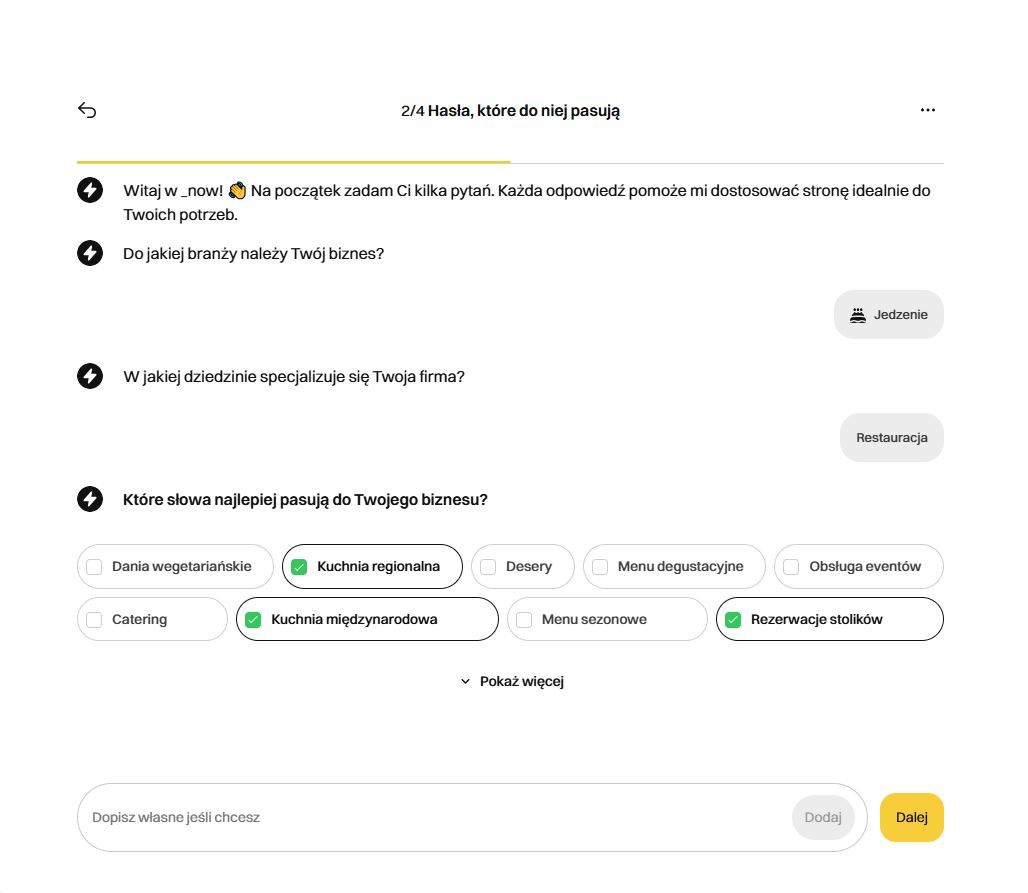

Aby stworzyć stronę internetową w kreatorze _now (bez kodowania i umiejętności technicznych, w ciągu 60 sekund), wejdź na stronę www.cyberfolks.pl/now/. Po kliknięciu przycisku Zaczynamy, opisz, czym zajmuje się Twoja firma. Wybierz hasła do niej pasujące i wpisz nazwę marki (lub kliknij Pomiń, aby kreator _now wymyślił ją za Ciebie).

Proces tworzenia strony internetowej w kreatorze _now

Ostatnim krokiem będzie zaakceptowanie regulaminu i wpisanie adresu e-mail w celu uzyskania odnośnika do strony.

Podsumowanie

Ataki hakerskie na stronę mogą nieść za sobą nieprzewidziane konsekwencje. Aby się przed nimi chronić, warto stosować przynajmniej podstawowe rozwiązania zabezpieczające, czyli m.in.:

- przeprowadzanie regularnych aktualizacji,

- stosowanie silnych haseł,

- implementacja uwierzytelniania dwuetapowego,

- regularne monitorowanie logów,

- analiza i wdrażanie zabezpieczeń witryny w zakresie cybersecurity.

Jeżeli natomiast zależy Ci na odciążeniu od tego typu obowiązków, stwórz stronę w modelu SaaS (np. w kreatorze _now) umożliwiającą skupienie się wyłącznie na działaniu swojego biznesu bez potrzeby dbania o poboczne, bardzo czasochłonne zadania związane z cyberbezpieczeństwem.

Ataki hakerskie na stronę – FAQ

Najczęściej spotykane ataki to DDoS (ang. Distributed Denial of Service), SQL injection oraz XSS (ang. Cross-Site Scripting). DDoS polega na zalewaniu serwera ogromną ilością żądań, powodując jego przeciążenie i niedostępność dla użytkowników. SQL injection wykorzystuje luki w zapytaniach do bazy danych, umożliwiając nieautoryzowany dostęp lub modyfikację danych. XSS z kolei wprowadza złośliwy kod JavaScript do witryny, wykradający dane użytkowników lub przejmujący sesje.

Aby skutecznie zabezpieczyć stronę, wdrażaj regularne aktualizacje systemu CMS, wtyczek oraz motywów. Korzystaj również z firewalli aplikacji webowych (WAF) oraz monitoruj logi serwera – pozwala to na szybkie wykrycie podejrzanych aktywności. Szyfruj także dane przesyłane między serwerem a klientem za pomocą protokołu HTTPS. Dodatkowo stosuj silne hasła i uwierzytelnianie dwuskładnikowe (2FA). Utrudnisz wówczas znacząco dostęp nieautoryzowanym osobom.

Artykuł świetnie podsumowuje kluczowe metody ochrony stron. U nas osobiście używamy wtyczkę Wordfence, która jest bardzo popularnym narzędziem do zabezpieczenia stron na WordPressie. Zapewnia ochronę przed atakami brute force, skanuje stronę pod kątem złośliwego oprogramowania i oferuje firewall blokujący podejrzany ruch.