Niezależnie czy korzystasz z poczty od cyber_Folks, Gmail, czy jeszcze innej – jej obsługiwanie wygląda bardzo podobnie. Używane są te same porty i mechanizmy. Co za tym idzie – wszyscy użytkownicy poczty są podatni na zagrożenia czyhające w sieci jak np. Phishing. Jak się przed nimi ustrzec, aby nie paść ofiarą hakerów? Poznaj 5 zasad bezpiecznej poczty.

Z tego artykułu dowiesz się:

- Jakie są najczęstsze rodzaje ataków poprzez pocztę elektroniczną?

- Najważniejsze zasady bezpieczeństwa podczas korzystania z poczty.

Najczęstsze ataki na pocztę e-mail, czyli jakie?

Poczta e-mail, choć niezwykle wygodna i nieodzowna w codziennej komunikacji, niesie ze sobą szereg zagrożeń dla naszej prywatności oraz bezpieczeństwa. Ataki na skrzynkę mailową, to nie tylko złośliwe wiadomości – spam i phishing, ale także zaawansowane metody wykorzystywane przez cyberprzestępców. Dlatego też ważne jest, abyśmy byli świadomi tych zagrożeń i wiedzieli, jak się przed nimi obronić. O jakich zagrożeniach mowa?

Miejsce 1 – Phishing

Jak to działa?

Phishing zajmuje pierwsze miejsce w naszym rankingu. Na czym polega? Phishing ma na celu wyłudzenie od Ciebie poufnych informacji (np. login i hasło do konta bankowego). Jest rozsyłany głównie poprzez e-maile. Przestępcy najczęściej zachęcają w nich do kliknięcia linku i wypełnienia formularza z poufnymi danymi.

Wyobraź sobie, że dostajesz wiadomość o zablokowaniu Twojego konta Netflix z powodu braku płatności. E-mail do złudzenia przypomina prawdziwy komunikat jakich w przeszłości otrzymałeś wiele. Czytasz w nim, że aby odblokować swoje konto, musisz kliknąć w link, podać login i hasło. Tak naprawdę strona jest fałszywa, a przesłane dane trafią prosto do przestępcy.

Jak się chronić?

Dokładnie sprawdzaj od kogo otrzymałeś wiadomość oraz czy link nie zawiera jakichś literówek. Fałszywy nadawca poczty może mieć przeinaczoną nazwę np. contact@netfflix.com. Adres strony internetowej również może nieznacznie różnić się od oryginalnego. Będą w nim dodane lub usunięte pojedyncze litery np. faceebok.ru. albo cybefoks.pl, które na pierwszy rzut oka wyglądają normalnie.

Miejsce 2 – Uciążliwy spam

Jak to działa?

Zaczynasz poranek od dobrej kawy. Przygotowujesz się do pracy, otwierasz laptopa… i musisz zacząć od porządków, bo w folderze „Przychodzące” znajdują się reklamy i oferty. Z czego to wynika? Najczęstszym powodem jest obecność Twojego adresu e-mail na listach marketingowych. Czasami wynika to z zaakceptowanych przez Ciebie zgód marketingowych (np. w przypadku rejestracji konta). Zdarza się, że darmowe serwisy pocztowe mają zapisane w regulaminie, że jako administrator danych, mogą udostępniać Twój adres e-mail różnym podmiotom w celach marketingowych.

Jak się chronić?

Nie ważne gdzie utrzymujesz swoją pocztę – walka ze spamem wszędzie wygląda podobnie. Możesz zastosować reguły (np. automatycznie wrzuć wiadomość do kosza jeśli w nagłówku znajduje się wyraz „oferta”). Warto, żebyś sprawdzał stopkę w tych mailach. Prawdopodobnie znajdziesz tam link, dzięki któremu wypiszesz się z listy mailingowej. Trzecie rozwiązanie to dopasowanie mocy z jaką ma działać filtr antyspamowy (najczęściej opcja ta jest dostępna gdy masz płatną pocztę e-mail).

Miejsce 3 – Złośliwe oprogramowanie

Jak to działa?

Cyberprzestępcom nie można odmówić kreatywności. Powszechnym zjawiskiem jest umieszczanie załączników w wiadomościach e-mail. Przestępca zachęca do pobrania załącznika i otworzenia go. np. pod pretekstem darmowej wersji Photoshopa, czy darmowych biletów na festiwal. Coraz częstszą praktyką są udawane faktury za internet, czy prąd. W rzeczywistości nie jest to oczekiwany przez nas dokument, a szkodliwy plik. Po pobraniu załącznika i uruchomienia zawartości, do komputera niepostrzeżenie przedostaje się wirus. Często nawet nie wiemy, że wirus zaczął działać, bo zaaplikowanie jego uruchomienie może wywołać jedynie okno wiersza poleceń, które jest widoczne przez kilka sekund. Czasami może nie dać żadnych widocznych objawów. Wirusów jest mnóstwo, od keyloggerów wykradających hasła, po tzw. trojany. Lepiej z nimi nie zadzierać.

Jak się chronić?

Zastanów się dwa razy nim pobierzesz jakiś załącznik. Jeżeli nie spodziewasz się, żeby ktoś z rodziny lub znajomych miał Ci przesłać jakiś plik, to unikaj otwierania załączników. Jeżeli masz zainstalowany program antywirusowy, przeskanuj dokładnie plik przed jego otwarciem.

Pamiętaj, że każdy z tych trzech ataków możesz łatwo zgłosić do rządowej instytucji CERT. Wejdź na incydent.cert.pl.

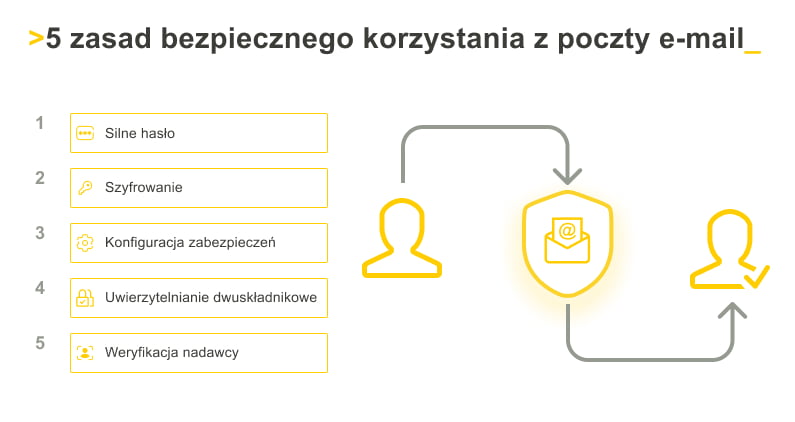

Zasady bezpiecznego korzystania z poczty

Od wiadomości spamowych, po zaawansowane ataki phishingowe, nasze skrzynki odbiorcze są stale bombardowane próbami wyłudzenia informacji czy zainfekowania złośliwym oprogramowaniem. Aby obronić się przed tymi niebezpieczeństwami, warto poznać i stosować pewne zasady, które pomogą nam zachować bezpieczeństwo korespondencji elektronicznej.

Zasada 1 – Silne hasło

Z pozoru brzmi to banalnie, ale statystyki od lat pokazują że wciąż wielu użytkowników w internecie używa łatwych do złamania haseł. Wśród najpopularniejszych haseł górują te z końcówkami daty urodzenia, sekwencje cyfr np. 12345, imiona dzieci, czy zwierząt. Włamania nie musi przecież dokonywać przestępca z drugiego końca świata. Wystarczy ktoś, kto zna Cię choć trochę. Ktoś kto obserwuje Cię np. na facebooku czy instagramie. Widzi Twoją datę urodzenia. Wie jak nazywa się Twój kot. Zna też imię Twojego dziecka. Oczywiście drugim wymaganym polem do wpisania jest login. Jednak najczęściej występuje on w formie e-maila. Dzisiaj nietrudno sprawdzić kto jakim mailem się posługuje. A więc nawet przy założeniu, że serwis pozwala wpisać niepoprawne hasło jedynie trzy razy, to może to w zupełności wystarczyć aby dostać się do Twojego konta bankowego, facebookowego etc. Instytucje zajmujące się cyberbezpieczeństwem jasno zdefiniowały co to znaczy silne hasło. Jeśli masz problem z wymyśleniem takiego hasła, możesz skorzystać z generatora silnych haseł online

Badanie NordPass pokazuje, że w kwestiach bezpieczeństwa mamy sporo do zrobienia. Niestety wciąż najpopularniejszymi hasłami stosowanymi do logowania się są:

1. 123456

2. admin

3. 12345678

Zasada 2 – Korzystanie z szyfrowanych protokołów

Są dwa sposoby na korzystanie z poczty e-mail. Pierwszy – przez przeglądarkę. Drugi – przez program pocztowy np. Thunderbird, czy Outlook. W tym drugim przypadku, aby podpiąć konto e-mail do programu pocztowego trzeba określić m.in. porty przez które ma być obsługiwana Twoja skrzynka pocztowa. Wyróżnia się port przychodzący IMAP (dzięki niemu program będzie w stanie odbierać nowe wiadomości wysłane do Ciebie) oraz port SMTP (dzięki niemu program może zrealizować wysyłkę wiadomości do odbiorcy). Sprawa jest dość prosta, ale trzeba wiedzieć że istnieją dwa warianty tych portów: szyfrowane (IMAP 993, SMTP 465) oraz nieszyfrowane (IMAP 143 SMTP 587). Dla swojego bezpieczeństwa wejdź w ustawienia programu pocztowego i upewnij się czy Twoja poczta jest obsługiwana przez szyfrowane porty. Dzięki temu zwiększysz bezpieczeństwo maili.

Zasada 3 – Parametry uwierzytelniające jako prewencja przed atakami

Parametry uwierzytelniające w dużym skrócie służą do autoryzowania tożsamości nadawcy. Mowa o trzech parametrach: SPF, DKIM, DMARC. Polskie prawo od dłuższego czasu nakłada obowiązek na dostawców pocztowych, aby automatycznie stosowali te mechanizmy. Co więcej od 1 lutego 2024, Google jako właściciel Gmaila stwierdził, że wszystkie wiadomości które są wysyłane na konta Gmail, mogą zwyczajnie nie dotrzeć, jeśli nie będą wyposażone w w/w mechanizmy. Więcej przeczytasz o tym w naszym poprzednim artykule. Jeżeli korzystasz z darmowych serwisów pocztowych tj. o2, wp, onet, to nie musisz się obawiać o parametry uwierzytelniające. Jeśli zaś korzystasz z poczty u dostawcy domenowo-hostingowego, możesz to łatwo sprawdzić sam. Wystarczy, że wejdziesz na DIG Toolbox od Google. Wpisz swoją domenę w takiej formie: cyberfolks.pl, następnie sprawdź czy narzędzie zwróciło rekordy TXT zawierające parametry szyfrujące. Wartości tych rekordów będą zawierały te charakterystyczne frazy „spf, dkim dmarc..”. Jeżeli brakuje takich rekordów, skontaktuj się ze swoim dostawcą domeny.

Zasada 4 – Jak logowanie do poczty, to tylko przez 2FA

2FA czyli Two Factor Authenticaton. Jedna z lepszych, jak nie najlepsza metoda uwierzytelniająca ostatnich lat. Jej działanie jest proste, za to skuteczne. Wyobraź sobie, że chcesz się zalogować do panelu poczty, banku, facebooka, Luxmedu, czy mObywatela. Po podaniu prawidłowego loginu i hasła nie zostaniesz jeszcze wpuszczony do serwisu. System wyśle kilkucyfrowy kod na Twój SMS lub e-mail. Dopiero po wpisaniu tego kodu w formularzu logowania, umożliwi dostęp do serwisu. Wraz z rozwojem technologii 2FA przybiera różne formy np. dla telefonów z serii iPhone możliwa jest podwójna weryfikacja poprzez FaceID, a dla telefonów z Androidem poprzez odcisk linii papilarnych. Niezależnie od wybranego rodzaju 2FA, warto go używać również w kontekście poczty e-mail. Upewnij się, że Twój dostawca pocztowy zapewnia taki rodzaj uwierzytelniania. Jeśli tak, włącz go jak najszybciej – z reguły jest ono darmowe. Psst.. w cyber_Folks już teraz możesz włączyć ten rodzaj autoryzacji w panelu klienta, a od przyszłego miesiąca również w poczcie e-mail!

Zasada 5 – Sprawdzenie faktycznego nadawcy wiadomości

Na samym początku tego artykułu, wymieniłem Phishing jako nr 1. w kontekście zagrożeń internetowych. Pamiętasz na czym polega? Chodzi w nim o to, aby dać złudne wrażenie, że treść maila jest legalna. Poza treścią wiadomości i stopką przypinającą 1:1 np. Netflixa, przestępcy idą krok dalej. Technologia poczty e-mail 30 lat temu została wdrożona w taki sposób, że sam możesz zdecydować jak będziesz się wyświetlał swoim odbiorcom. Możesz to zauważyć przy dodawaniu konta do Thunderbirda czy Outlooka. Większość ludzi umieszcza tam po prostu swoje imię i nazwisko, ksywkę lub nazwę firmy. Jednak dla oszustów to jest doskonały sposób, aby się podszyć pod jakiś podmiot. np. wpisać tam: Netflix, Facebook, Enea, czy PKO. Wchodzisz na skrzynkę odbiorczą i widzisz nowy mail. Odbiorca: PKO BP? Nic bardziej mylnego! Na szczęście możesz sprawdzić prawdziwego nadawcę. Wejdź w wiadomość. Przy polu nadawca poszukaj opcji, która pozwoli Ci rozwinąć szczegóły wiadomości. Znajdziesz tam dużo szczegółowych i mocno technicznych informacji, ale kluczową dla Ciebie będzie ta o faktycznym nadawcy. Wtedy nagle okaże się, że np. za nadawcą PKO BP kryje się tak naprawdę 123ewq@xxxx.ru.

Kilka słów podsumowania

Cyberprzestępcy coraz częściej wykorzystują wyrafinowane techniki, których celem jest pozyskanie poufnych danych użytkowników. Dlatego tak ważna jest świadomość i czujność użytkowników w sieci. Zagrożenia internetowe, takie jak phishing, uciążliwy spam czy złośliwe oprogramowanie, stanowią realne niebezpieczeństwo dla prywatności oraz bezpieczeństwa danych osobowych. Stosowanie silnych haseł, korzystanie z szyfrowanych protokołów, stosowanie parametrów uwierzytelniających i dwu-etapowej weryfikacji, sprawdzanie tożsamości nadawcy mogą w istotny sposób zmniejszyć ryzyko ataków i zapobiegać utracie danych oraz innych konsekwencji wynikającymi z nieuczciwych praktyk w sieci.

Źródło:

[1] trustifi.com

[2] marketsplash.com

[3] websiterating.com

Polecane dla Ciebie

Nowość! Filtry Bayesa w poczcie cyber_Folks

Mechanizmy oparte na statystyce Bayesowskiej oferują nie tylko skuteczną identyfikację spamu, lecz również adaptacyjną zdolność dostosowywania się do ewoluujących wzorców zagrożeń.

Jak sprawdzić gdzie strona jest hostowana?

Interesuje Cię gdzie strona Twojego konkurenta, klienta, a może Twoja własna jest hostowana? Możesz to sprawdzić w mniej niż minutę.

5 faktów na temat serwera poczty – poradnik użytkownika

Elektroniczna skrzynka pocztowa to okno do kontaktu ze światem. Za jej pośrednictwem prowadzisz firmową korespondencję, wymieniasz uwagi dotyczące służbowych projektów […]

Szukasz dalej?