Bezpieczeństwo poczty? A kogo to obchodzi… – wiele osób zdawało się mieć takie podejście aż do czerwca 2021. “(…) Tak, prowadziłem korespondencję z prywatnej skrzynki… “ – przyznaje minister Michał Dworczyk w materiale opublikowanym przez Gazeta.pl 21. czerwca 2021 roku – to pokłosie afery związanej z inwigilacją prywatnej poczty najwyższych urzędników państwowych przez – jak twierdzi premier – obce służby. Jednak nie tylko poczta polityków jest narażona na liczne zagrożenia. Opracowałem ten materiał, aby pokazać Ci, że w znacznym stopniu zależy ono od Ciebie.

Czy poczta elektroniczna jest bezpieczna?

Zacznijmy od tego, że – co do zasady – poczta elektroniczna, kiedy powstawała (przełom lat 60/70 tych XX wieku), była chroniona jedynie poprzez nazwę użytkownika i hasłoW informatyce, hasło jest to sekretne słowo lub zestaw znaków, które upoważnia użytkownika do uzyskania dostępu do określonych zasobów, takich jak konto użytkownika, system komputerowy, sieć, czy też aplikacja. Hasła są używane w celu zapewnienia poufności i bezpieczeństwa, uniemożliwiając nieautoryzowany dostęp do informacji lub zasobów. Dobre praktyki dotyczące bezpiecznych haseł obejmują: Długość: Im dłuższe hasło, tym trudniejsze do złamania. Zaleca się, aby hasło miało co najmniej 12 znaków. Złożoność: Hasło...Czym jest Hasło?. Wówczas wydawało się to wystarczającym zabezpieczeniem. Sama liczba osób potrafiących korzystać z poczty i mających do niej dostęp była niewielka. Z czasem, wraz z popularyzacją poczty elektronicznej, okazało się, że o bezpieczeństwie poczty trzeba myśleć wielotorowo.

Jeśli używasz poczty do przetwarzania danych osobowych (np. zamówień klientów), albo wymieniasz informacje o charakterze poufnym – koniecznie przeczytaj ten poradnik! Poziom bezpieczeństwa poczty zależy – w znacznym stopniu – od Ciebie. W tym materiale omawiamy kilka elementów, które stosowane łącznie, pomogą Ci ochronić Twoją skrzynkę pocztową.

95%

Incydentów bezpieczeństwa zaczyna się od ludzkiego błędu (źródło: Cybint Security)

Bezpieczeństwo poczty a Twoje hasło

Zakładasz skrzynkę i nadajesz hasło. “Jakie by tu wybrać… zaraz, zaraz, może takie samo jak mam do Facebooka, to łatwiej zapamiętam… “… nie warto!. Hasło to podstawowe zabezpieczenie poczty elektronicznej, a często – ostatnia linia obrony. Jakie powinno być dobre hasło do poczty?

Odpowiednia długość hasła do poczty

Polecam przede wszystkim hasła odpowiednio długie. Wcześniejsza wersja przepisów o ochronie danych osobowych mówiła o minimalnym wymogu długości i złożoności hasła. W systemach przetwarzania danych w sieci internet przepisy nakazywały wówczas hasła co najmniej 8-znakowe, złożone z małych i wielkich liter, cyfr bądź znaków specjalnych. Wydaje się że to jest absolutne minimum, jednak rekomendowałbym znacznie dłuższe hasła.

Współczesny sprzęt komputerowy ma ogromną moc obliczeniową i stosunkowo łatwo jest sprawdzić w krótkim czasie wielką liczbę możliwych kombinacji. Im dłuższe hasło, tym trudniej odgadnąć je w powtarzalny, maszynowy sposób. Metoda kolejnego odgadywania haseł nazywa się brute-force czyli “brutalną siłą”. Często nie trzeba zgadywać wszystkich możliwych kombinacji.

Dzieje się tak, ponieważ wielu użytkowników stosuje proste hasła, na przykład własne imię, imię psa, datę urodzenia i tym podobne. To rujnuje bezpieczeństwo poczty! Zanim osoby atakujące twoją skrzynkę będą zmuszone sprawdzić miliony możliwości, podstawiając kolejne znaki, może okazać się wystarczy podać imię żony właściciela skrzynki. W Polsce popularne są także wulgaryzmy i nazwy klubów sportowych.

Najlepiej jest tworzyć abstrakcyjne hasła, będące kombinacją losowych liter i cyfr. Takie postępowanie znacznie poprawia bezpieczeństwo poczty. Jednocześnie – trudno byłoby zapamiętać takie hasło. Dlatego dobrym rozwiązaniem są specjalne menedżery haseł.

Przykładem oprogramowania do przechowywania haseł jest program KeePass. Mimo niepozornej strony – to jeden z lepszych programów, które możesz wykorzystać do przechowywania haseł na Twoim komputerze.

Unikalne hasło podstawą bezpiecznej poczty

Naganną praktyką jest stosowanie tego samego hasła w wielu miejscach. W razie skompromitowana danego serwisu atakujący będą próbować zalogować się do Twojej skrzynki tym samym hasłem, które pozyskali w toku włamania.

To bardzo niebezpieczna sytuacja – mając dostęp do Twojej skrzynki mailowej włamujący się mogą użyć go, aby zresetować hasła do wielu usług. Zagrożone mogą stać się Twoje konta w portalach społecznościowych, wykupione płatne usługi, a nawet konta bankowe. Stąd też dobre hasło – służy wyłącznie do jednego rodzaju usługi. Twoje hasło do poczty powinno pozostać wyłącznie hasłem do poczty.

Podawanie haseł w sieciach publicznych

Podczas łączenia się z niechronionymi sieciami publicznymi podsłuchanie informacji w takiej sieci jest stosunkowo łatwe. Szczególnie, jeśli hasło przesyła się otwartym tekstem. Dlatego też najlepiej jest powstrzymać się od logowania do poczty w tego rodzaju sieciach. Narażone są, w szczególności, protokoły nieszyfrowane.

Chcesz w łatwy sposób stworzyć bezpieczne, silne hasło? Skorzystaj z naszego generatora haseł – kilka chwil i masz hasło nie do złamania!

Ochrona poczty – łączenie z serwerem

Obojętnie czy korzystasz z poczty z Outlooka czy z Thunderbirda, w komputerze stacjonarnym, laptopie czy telefonie – to tak czy inaczej musisz połączyć się z serwerem, który tę pocztę przechowuje. Ważne żeby w swoim programie pocztowym korzystać z bezpiecznych wersji protokołu, czyli takich których komunikacja pomiędzy programem i serwerem i jest szyfrowana.

Utrudnia to atakującemu przechwycenie informacji, umożliwiających uzyskanie kontroli nad twoim kontem mailowym. Jednocześnie ta metoda nie wymaga od ciebie żadnego szczególnego zaangażowania. Raz skonfigurowany klient poczty (Outlook, Thunderbird itp.), będzie już stale łączył się w oparciu o szyfrowane protokoły poczty.

Nowoczesne programy pocztowe, kiedy łączą się z dostawcą hostingu, umożliwiającym automatyczną konfigurację, powinny sobie poradzić tak, że nie zajdzie konieczność ręcznego wprowadzania portów poczty przychodzącej i wychodzącej.

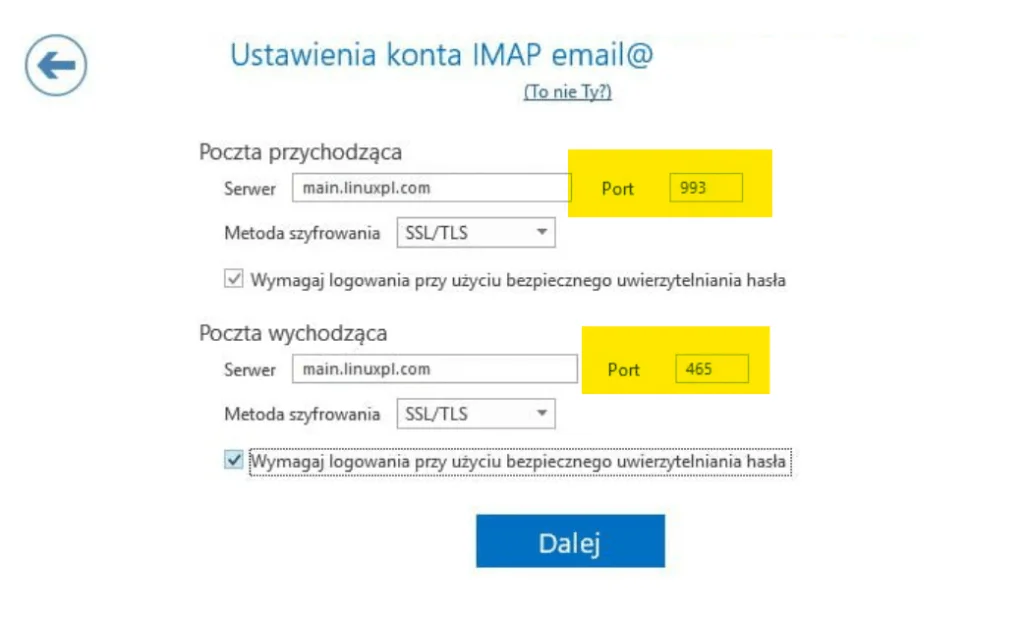

Twoje połączenie, kiedy korzystasz z poczty cyberfolks.pl – oczywiście może, a nawet powinno być szyfrowane. W większości wypadków program rozpozna odpowiednie porty automatycznie. Gdyby tak się nie stało – musisz wpisać protokoły ręcznie.

ołączenia szyfrowane są takie same bez względu na rodzaj panelu. Zalecane szyfrowanie SSL/TLSTLS (Transport Layer Security) to protokół kryptograficzny, który zapewnia bezpieczną komunikację w sieci komputerowej. Jego głównym celem jest ochrona danych przesyłanych między serwerem a klientem, co jest szczególnie istotne w kontekście takich usług jak hosting www, hosting dla WordPress czy sklep internetowy. Protokół TLS działa poprzez szyfrowanie danych, co uniemożliwia ich przechwycenie i odczytanie przez osoby nieuprawnione. Dzięki temu, nawet jeśli dane zostaną przechwycone, będą one bezużyteczne bez odpowiedniego klucza deszyfrującego. Warto zaznaczyć, że TLS...Czym jest TLS? wiąże się z następującymi numerami portów:

| IMAP | POP3 | SMTP |

|---|---|---|

| 993 | 995 | 465 587 i STARTTLS |

Na naszej stronie znajdziesz artykuły pomocy omawiające konfigurację popularnego oprogramowania do poczty elektronicznej:

- Jak skonfigurować pocztę w Outlook?

- Jak skonfigurować pocztę w Thunderbird?

- Jak skonfigurować pocztę w programie Mail?

- Gdzie znajdę dane do konfiguracji poczty?

Dwuczynnikowa autentykacja (2FA – Two Factor Authentication)

Wiele mówi się o uwierzytelnianiu dwuskładniowym, lub inaczej – dwuczynnikowej autentykacji. Metoda ta zakłada, że poza podaniem loginu i hasła, konieczny jest jeszcze jeden czynnik, potwierdzający, że chodzi o zalogowanie właściwej osoby.

Ten drugi czynnik nie może opierać się na metodzie “co wiesz”, bo na niej opiera się hasło. Pozostaje więc “kim jesteś” (techniki biometryczne, np. odcisk palca) albo “co masz” – zazwyczaj token lub choćby telefon, klucz sprzętowy itp. Zakładamy tu, że tylko właściwy użytkownik posługuje się danym urządzeniem.

Dwa najbardziej rozpowszechnione sposoby autentykacji dwuskładnikowej to jednak kody w bankowych aplikacjach mobilnych oraz SMS’y z jednorazowymi kodami potwierdzającymi operację. Rośnie też popularność aplikacji Google Authenticator. W oparciu o nią działa coraz więcej systemów, jak np. Facebook czy HiveOs (specjalny system do kopania kryptowalut), można nią także chronić repozytoria plików oraz… logowanie do panelu klienta w cyberfolks.pl!

Pamiętaj jednak, że logowanie dwuskładnikowe stanowi dobrą ochronę wyłącznie wówczas, jeśli dany system jest w całości chroniony tą metodą. W wypadku większości skrzynek pocztowych – co najwyżej logowanie przez aplikację webową może być chronione metodą 2FA.

Ochrona poczty przed próbami próby niewłaściwego logowania

Dobrze, kiedy Twój operator poczty stosuje dodatkowe mechanizmy ochronne, które mogą ograniczyć ryzyko odgadnięcia hasła. Tak jest w wypadku cyberfolks.pl – stosujemy mechanizmy wykrywające próby odgadnięcia nieznanego hasła do poczty bez względu na to, skąd pochodzi logowanie.

Mechanizm ochronny obejmuje zarówno aplikację typu webmailWebmail to usługa, która umożliwia użytkownikom dostęp do ich skrzynki e-mail za pośrednictwem przeglądarki internetowej. Jest to alternatywa dla tradycyjnych klientów pocztowych, takich jak Outlook czy Thunderbird, które wymagają instalacji na komputerze. Jak działa Webmail? Webmail działa na zasadzie przetwarzania informacji na serwerze, a nie na komputerze użytkownika. Dzięki temu, użytkownicy mogą logować się na swoje konta e-mail z dowolnego urządzenia z dostępem do Internetu. Wystarczy przeglądarka i połączenie z siecią,...Czym jest Webmail?, czyli umożliwiającą dostęp do poczty przez www, jak i dowolne inne połączenia z serwerem poczty – POP3 i IMAP, bez względu na rodzaj łączącej się aplikacji.

Dzięki temu, kiedy ktoś kilka razy w ciągu krótkiego czasu poda niewłaściwe hasło – jego adres IPCzym jest adres IP?Adresem IP nazywamy adres protokołu internetowego, który jest zestawem liczb przypisanych do urządzenia. Adresy te służą do identyfikacji urządzenia i komunikacji z innymi osobami w Internecie. Jednocześnie adres IP nie jest numerem rejestracyjnym urządzenia. Nie wolno traktować tych pojęć tożsamo. Nie możesz go traktować jako fizycznego numeru urządzenia. Wyróżniamy 2 podstawowe typy adresów IP. To IPv4 oraz IPv6.Adresy IP są nadawane głównie w wersji IPv4. Taką formę...Czym jest Adres IP? zostanie zablokowany automatycznie na określony czas. W razie wykrycia kolejnych prób logowania – blokada jest trwała. W ten sposób chronimy Twoją pocztę – a także inne usługi – przed atakami metodą słownikową i brute forceBrute Force to metoda ataku na systemy komputerowe, która polega na systematycznym sprawdzaniu wszystkich możliwych kombinacji haseł lub kluczy, aż do momentu znalezienia tego właściwego. Jest to jedna z najstarszych, ale jednocześnie najprostszych technik stosowanych przez cyberprzestępców. Pomimo swojej prostoty, metoda ta może być niezwykle skuteczna, zwłaszcza w przypadku słabo zabezpieczonych systemów. Ataki brute force są zazwyczaj automatyzowane za pomocą specjalnych narzędzi lub skryptów, które mogą szybko przetestować tysiące lub nawet...Czym jest Brute Force?.

Ochrona poczty a szyfrowanie PGP (Pretty Good Privacy)

Możesz skorzystać z dodatkowych narzędzi które umożliwią szyfrowanie “end-to-end” np. popularnego rozwiązania PGP.

Technika PGP używa całego arsenału środków do ochrony poufności poczty, z których kluczowy to używanie infrastruktury klucza publicznego. Podstawą jest para kluczy: prywatnego i publicznego. Są to długie ciągi znaków, wykorzystywane jako składnik szyfrowania.

Istota działania asymetrycznego szyfrowania polega na tym, że wiadomość zaszyfrowaną kluczem prywatnym może odczytać wyłącznie posiadacz pasującego do niego klucza prywatnego. Podobne mechanizmy działają np. przy certyfikacie SSLSSL (Secure Sockets Layer) to protokół kryptograficzny, który zapewnia bezpieczne połączenie między użytkownikiem a serwerem, chroniąc dane przesyłane przez internet. SSL jest najczęściej używany do zabezpieczania połączeń na stronach internetowych, zwłaszcza tych, które wymagają podania danych osobowych, takich jak loginy, hasła czy informacje o płatnościach. SSL jest niezbędny na każdej stronie internetowej, na której użytkownicy przesyłają dane wrażliwe, na przykład w sklepie internetowym czy podczas rejestracji na stronie. Aby wdrożyć...Czym jest SSL? na stronie www – serwer posiada klucz prywatny, a przeglądarka użytkownika – publiczny. Wróćmy jednak do poczty.

Aby Twoja korespondencja z odbiorcą pozostała poufna nawet w razie włamania na serwer pocztowy – a także niemożliwa do odczytania dla administratorów serwera – musi zostać zaszyfrowana jeszcze na komputerze nadawcy. W tym celu musisz mu wcześniej przekazać swój klucz publiczny.

Klucz nazywa się publicznym, ponieważ sam w sobie nie jest on “tajny” – możesz go śmiało przekazać każdej osobie, z którą chcesz prowadzić poufną korespondencję. Ten klucz nie pozwoli na odczytanie Twojej wiadomości kierowanej do tej osoby. Tylko Ty posiadasz pasujący do tego klucza klucz prywatny – czyli ciąg znaków, “zainstalowany” w Twoim urządzeniu, z którego wysyłasz pocztę.

Tak długo, jak długo nie ujawnisz nikomu klucza prywatnego (stąd jego nazwa) – Twoje maile pozostaną poufne. Tylko posiadacz klucza prywatnego będzie w stanie odczytać kierowaną do Ciebie korespondencję szyfrowaną kluczem publicznym.

Jak widzisz PGP zapewnia poufność poczty nawet w razie włamania na serwer – klucz prywatny przechowujesz wówczas nie na serwerze, ale w Twoim komputerze. Oczywiście ewentualne zagubienie lub kradzież komputera stanowią tu czynnik mocno sprzyjający skompromitowaniu klucza prywatnego. W razie wykonania kopii zapasowej takiego klucza – trzeba też pamiętać, aby kopię chronić przed dostępem osób niepożądanych.

PGP zapewnia zatem skuteczne szyfrowanie treści korespondencji – pod warunkiem, że nadawca i odbiorca uzgodnią między sobą odpowiednio klucze szyfrujące. Jest to dobry sposób na poufność korespondencji wymienianej między dwoma użytkownikami.

| Zalety szyfrowania poczty PGP | Wady szyfrowania poczty PGP |

|---|---|

| Bardzo wysoki poziom poufności | Trzeba się wymienić kluczami publicznymi |

| Technologia jest bezpłatna | Trudna implementacja, nie każdy klient poczty dobrze obsługuje PGP |

| Nawet dostęp do serwera nie pozwoli odczytać treści |

Nasza ekipa przygotowała dla Ciebie szczegółowy opis w jaki sposób skonfigurować szyfrowanie typu PGP w kliencie poczty Thunderbird – kliknij i przeczytaj. Niestety, PGP nie jest natywnie wspierane przez wszystkie programy pocztowe, więc w wypadku innych programów często będzie konieczne pobranie dodatkowego oprogramowania.

Moim zdaniem warto to zrobić, jeśli uważasz, że Twoja wymiana maili z danym odbiorcą zasługuje na najwyższy możliwy poziom poufności.

Wiarygodność domeny a ochrona poczty

Mówiąc o ochronie poczty w kontekście afery z mailami przechwycony mi z prywatnych skrzynek polskich polityków, mamy na myśli przede wszystkim poufność poczty elektronicznej. Jednak – nie tylko do samej poufności sprowadza się zagadnienie bezpieczeństwa poczty.

Istotnym elementem jest wiarygodność domeny z której wysyłasz pocztę i wiarygodność serwera z którego ta poczta wychodzi. Jeśli wiarygodności serwera bądź domeny jest niska – nie będziesz w stanie rozsyłać wiadomości z danego adresu mailowego.

Jeśli jesteś właścicielem domeny lub strony www – szczególnie właśnie jest ważne żeby stosować choćby podstawowe zabezpieczenia które mogą poprawić bezpieczeństwo twojej pocztowej.

Bezpieczeństwo poczty a SPF (Sender Policy Framework)

Technika ta ma na celu ochronę przed podszywaniem się pod inną domenę. Czasami zachodzi konieczność wysłania maila z innego serwera, w Twoimi imieniu. Dzieje się tak, przykładowo, kiedy korzystasz z usługi wysyłania maili typu redlink.pl. Wówczas mail jest wysyłany w imieniu Twojej domeny, ale z serwera, na którym ta domena nie jest skonfigurowana. Taka operacja powinna obudzić czujność… i zazwyczaj budzi. Wielu operatorów poczty odrzuci tego rodzaju wiadomość.

Możesz jednak powiedzieć serwerowi odbiorcy, że pozwoliłeś innemu serwerowi na wysyłanie poczty w Twoim imieniu (w zasadzie: w imieniu Twojej domeny). Jeśli istnieje tego rodzaju „przyzwolenie”, to serwer odbiorcy nie powinien odrzucać tego rodzaju maila.

Deklaracji takiej dokonujesz, edytując plik strefy – czyli miejsce przechowywania wszystkich istotnych informacji o Twojej domenie. Potocznie mówi się wówczas o dodaniu rekordu SPF. Tak naprawdę jest to rekord tekstowy, a więc typu TXT, w którym podajesz informację, jakie serwery są upoważnione do wysyłania poczty w imieniu Twojej domeny. Możesz zdefiniować kilka takich serwerów, wpisując je w rekordzie kolejno. Oto przykład:

v=spf1 include:_spf.emaillabs.net.pl ~all

- Pierwszy człon (v=spf1) oznacza wersję mechanizmu SPF

- Drugi człon (include:_) mówi, kto (jaki serwer) może wysłać maile w imieniu Twojej domeny

- Trzeci człon mówi, co powinno się stać w razie złamania reguły – czyli jeśli mail nadejdzie z innego serwera. Tylda oznacza „miękkie” oznaczenie maila, może to być użyte do mechanizmu antyspamowego. Znak minus (-all) oznaczałby odrzucenie takiego maila, Znak plus oznaczałby dopuszczenie maila – a więc pozwalałby każdemu łatwo podszywać się pod Twoją domenę (nic dziwnego, że z punktu widzenia bezpieczeństwa poczty w zasadzie się go nie używa).

DKIM (Domain Keys Identified Mail) – podpis elektroniczny na serwerze poczty

DKIM to technika uwierzytelniania poczty e-mail, która umożliwia odbiorcy sprawdzenie, czy wiadomość e-mail rzeczywiście została wysłana i autoryzowana przez właściciela tej domeny.

DKIM służy do sprawdzania, czy e-mail pochodzi z domeny, z którą powiązany jest klucz DKIM, oraz czy e-mail nie został zmodyfikowany podczas przesyłania.

Odbywa się to poprzez nadanie wiadomości e-mail podpisu cyfrowego. Podpis DKIM opiera się o nagłówek dodawany do wiadomości i zabezpieczony szyfrowaniem. Kiedy Twój serwer wykorzystuje DKIM – wiadomości są podpisywane na samym serwerze. DKIM zadziała zatem bez względu na ustawienia programu, którym łączysz się z Twoim serwerem poczty.

Jak założyć DKIM?

- Wybierz selektor DKIM.

Powinien to być prosty, zdefiniowany przez użytkownika ciąg tekstowy, który zostanie dołączony do nazwy domeny, aby pomóc zidentyfikować klucz publiczny DKIM (np. „standardowy”).

Przykład: „standard._domain.example.com” = nazwa hosta

2. Wygeneruj parę kluczy publiczny-prywatny dla swojej domeny.

- Użytkownicy końcowi systemu Windows mogą korzystać z PUTTYGen

- Użytkownicy końcowi systemów Linux i Mac mogą korzystać z ssh-keygen

3. Utwórz i opublikuj nowy rekord TXT

Utwórz nowy rekord za pomocą konsoli zarządzania DNSDNS, czyli System Nazw Domenowych (Domain Name System), to system umożliwiający przypisanie nazw domen do adresów IP. Dzięki temu, zamiast pamiętać skomplikowane ciągi liczb, które stanowią adres IP danej strony, użytkownicy mogą wpisywać łatwo zapamiętywalne nazwy domen. System Nazw Domenowych został opracowany w latach 80. XX wieku, jako rozwiązanie problemu szybko rosnącej liczby adresów internetowych, co utrudniało ich zapamiętywanie i zarządzanie nimi. Zastąpił on wcześniejszą metodę, polegającą na centralnej edycji i dystrybucji pliku...Czym jest DNS?, używając klucza publicznego z powyższej pary.

Przykład: v=DKIM1; k=Typ Klucza; p=TwójKluczPubliczny

4. Klucz prywatny umieść na serwerze, z którego wysyłana jest poczta dla Twojej domeny.

5. Jeżeli posiadasz serwer w cyberfolks.pl oraz domena obsługiwana jest w DNS cyberFolks wygenerowanie i dodanie klucza jest znacznie prostsze. Wystarczy właściwie jedno kliknięcie.

DMARC

Mechanizm DMARC to najbardziej zaawansowany mechanizm, który opiera się o istnieje zarówno SPF, jak i DKIM. Został po raz pierwszy opublikowany w 2012 roku, aby zapobiec nadużyciom poczty e-mail.

DMARC został pierwotnie opracowany jako protokół bezpieczeństwa poczty e-mail. Wykorzystywany był przez ekspertów ds. bezpieczeństwa w branży finansowej. Obecnie używanie DMARC rośnie i staje się coraz bardziej powszechnym w codziennym używaniu. W tym momencie DMARC jest coraz bardziej rozpoznawany przez e-mail marketerów jako aspekt bezpieczeństwa online i lepszej dostarczalności mail

DMARC to rekord TXT przechowywany w systemie DNS, który daje odbiorcom poczty e-mail możliwość sprawdzenia autentyczności otrzymanej poczty,

Aby wdrożyć DMARC dla swojej domeny potrzebny jest odpowiedni rekord w DNS oraz wdrożenie SPF/DKIM. Dzięki DMARC możesz ustalać politykę postępowania w razie wykrycia niezgodności domeny – np. odrzucenie maila, albo uznanie maila za spam. Bardzo interesującą funkcją jest umożliwienie otrzymywania informacji zwrotnej na temat maila (opcja dla zaawansowanych, dane o odrzuconej poczcie serwer odrzucający przesyła w formacie XML).

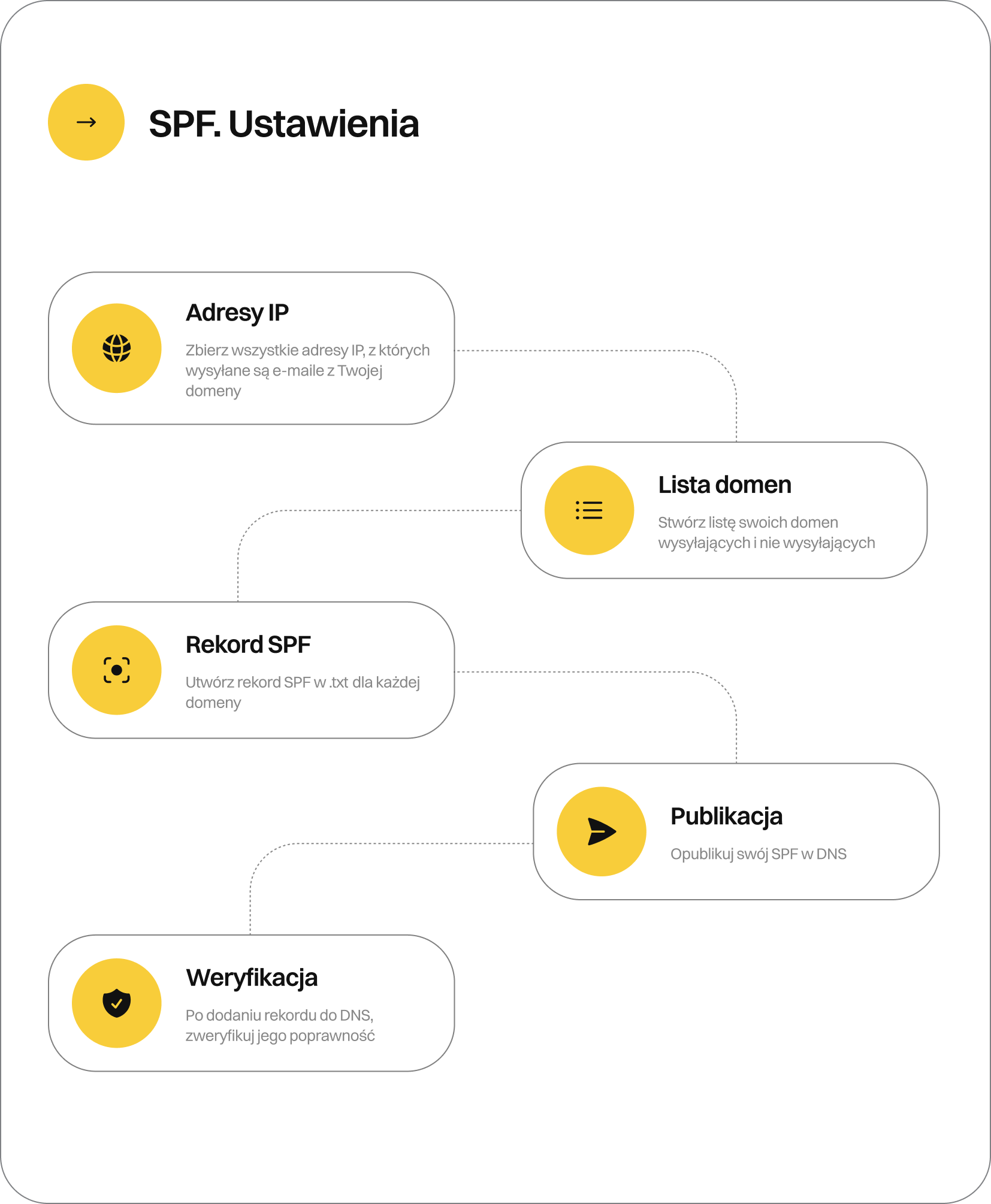

Jak ustawić SPF?

1. Przygotuj adresy IP używane do wysyłania wiadomości e-mail z Twojej domeny, w tym:

- serwer internetowy

- biurowy serwer pocztowy

- serwer pocztowy ISP

- wszelkie serwery pocztowe innych firm

2. Stwórz listę swoich domen wysyłających i niewysyłających.

3. Utwórz rekord SPF w .txt dla każdej domeny za pomocą programu do edycji tekstu (np. Notepad ++, Vim, Nano itp.)

Przykład 1: v=spf1 ip4:1.2.3.4 ip4:2.3.4.5 ip4:x.x.x.x -all

Przykład 2: v=spf1 ip4:1.2.3.4 ip4:2.3.4.5 include:thirdparty.com -all

4. Opublikuj swój SPF w DNS. Dodaj nowy rekord TXT zawierający tekst SPF (jeśli zarządzasz systemem DNS). Jeśli nie zarządzasz systemem DNS, niezbędny będzie kontakt z administratorem serwera, aby dodać rekord.

5. Dodałeś rekord do DNS – czas go sprawdzić go za pomocą narzędzia SPF Check Tool.

6. Jeśli posiadasz serwer w cyberfolks.pl i dodajesz do niego domenę obsługiwaną w DNS cyberFolks nie musisz nic więcej robić. Dla dodawanej domeny jest automatycznie tworzony i dodawany do DNS odpowiedni rekord SPF.

Tryb monitorowania DMARC

Tryb monitorowania pozwala właścicielom domen na przeglądanie raportów DMARC, które zawierają informacje o ruchu e-mailowym dla danej domeny. Raporty te wskazują potencjalnie niedostarczone wiadomości, które mogą zostać poddane kwarantannie lub odrzucone, gdy polityka DMARC zostanie w pełni egzekwowana. Dodatkowo, raporty DMARC dostarczają szczegółowych danych o wszystkich systemach i usługach wysyłających e-maile z monitorowanej domeny

WAŻNE: Tryb monitorowania nie wprowadza żadnego poziomu egzekwowania. E-maile, które nie przejdą uwierzytelniania, są dostarczane jak zwykle, co pozwala zminimalizować ryzyko zakłóceń podczas implementacji DMARC

Najczęstsze tagi używane w DMARC.TXT.RECORD

| Nazwa znacznika | Wymagany | Powód |

|---|---|---|

| V | tak | wersja protokołu |

| P | tak | wersja protokołu |

| PCT | tak | % wiadomości poddanych filtrowaniu |

| RUA | opcjonalnie | raportowanie uti raportu zagregowanego SP |

| SP | opcjonalnie | polityka dla subdomen |

Jak skonfigurować tryb prac DMARC?

- Upewnij się, że SPF i DKIM zostały prawidłowo skonfigurowaneUtwórz rekord DNS

2. Rekord DMARC typu „txt” powinien mieć nazwę w formacie „_dmarc.twoja_domena.com”. Przykład: „v=DMARC1;p=none; rua=mailto@twoja_domena.com”.

Jeżeli zarządzasz DNS swojej domeny, dodaj rekord DMARC z wartością „p=none” (tryb monitorowania), podobnie jak dodajesz rekordy SPF i DKIM. W przypadku, gdy DNS obsługuje inny dostawca, poproś go o utworzenie rekordu DMARC dla Ciebie.

3. Przetestuj swój rekord DMARC za pomocą narzędzia do jego weryfikacji. Uwaga: pełna propagacja może zająć od 24 do 48 godzin.

Jakie informacje zawiera raport DMARC?

Raport dostarcza właścicielom domen informacji o tym, ile fałszywych wiadomości jest wysyłanych z ich domeny, skąd pochodzą te wiadomości oraz czy zostaną zablokowane przez zasady DMARC, takie jak „kwarantanna” lub „odrzucenie”.

Każdy raport od odbiorcy to plik XML, który zawiera następujące dane:

- Liczba wiadomości wysłanych z każdego adresu IP

- Działania podjęte wobec tych wiadomości zgodnie z zasadami DMARC

- Wyniki weryfikacji SPF

- Wyniki weryfikacji DKIM

Choć raport XML jest czytelny, jego analiza może być uciążliwa. Dlatego właściciele domen mogą rozważyć użycie narzędzia do przetwarzania raportów DMARC.

Korzystanie z raportu DMARC

- Zidentyfikuj wiadomości oznaczone jako nieautoryzowane.

- Sprawdź, czy legalne wiadomości e-mail zostały błędnie oznaczone przez DMARC jako nieautoryzowane. Te e-maile, w zależności od zasad, mogą być „odrzucone” lub „poddane kwarantannie” po włączeniu egzekwowania.

- Skontaktuj się z właścicielami systemów lub aplikacji, aby ustalić, czy wiadomości zostały oznaczone jako nieautoryzowane poprawnie.

- W razie potrzeby zaktualizuj rekord SPF, dodając na białą listę legalne adresy IP, które wcześniej nie były uwzględnione. Analiza raportów DMARC może być czasochłonna, ale błędna identyfikacja nadawców może prowadzić do zablokowania legalnych wiadomości po włączeniu egzekwowania zasad DMARC („kwarantanna” lub „odrzucenie”).

Zalecane działania przed włączeniem egzekwowania DMARC:

- Sporządź listę wszystkich nadawców wiadomości e-mail zidentyfikowanych w raportach DMARC oraz tych zgłoszonych przez interesariuszy.

- Ustal właścicieli dla każdej usługi lub nadawcy e-mail.

- Skategoryzuj usługi wysyłania jako autoryzowane, nieautoryzowane lub złośliwe.

- Wspólnie z interesariuszami zidentyfikuj ewentualnych nadawców, którzy nie pojawili się w raporcie DMARC.

- Skontaktuj się z interesariuszami w sprawie nowych zidentyfikowanych nadawców.

- Zaktualizuj rekord SPF, dodając każdy nowo wykryty legalny adres IP nadawcy e-mail.

Jak długo DMARC powinno pozostawać w trybie monitorowania?

Czas ten będzie się różnić w zależności od organizacji i może wynosić od kilku tygodni do kilku miesięcy. Gdy upewnisz się, że wszyscy autoryzowani nadawcy zostali zidentyfikowani i Twoja organizacja ma pełny obraz sytuacji, możesz przejść do etapu kwarantanny. Po włączeniu trybu kwarantanny, wiadomości, które nie przejdą uwierzytelnienia, zostaną poddane kwarantannie – zwykle oznacza to, że trafią do folderu spamu użytkownika.

Jak skonfigurować egzekwowanie kwarantanny DMARC?

- Zaloguj się do swojego serwera DNS i wyszukaj rekord DMARC

- Otwórz rekord DMARC dla określonej domeny i zaktualizuj zasady z „p=none” na „p=quarantine” Przykład: „v=DMARC;p=kwarantanna;pct=10;rua=mailto:dmarcreports@twoja_domena.com”

- Dodaj flagę „pct” (% wiadomości podlegających filtrowaniu). Sugerujemy zacząć od 10%.

- Stopniowo zwiększaj odsetek przefiltrowanych wiadomości do „pct=100” (100%),

UWAGA: Aby spełnić standardy BIMI i VMC, musisz być na poziomie „pct=100

Jak skonfigurować politykę odrzucania DMARC?

- Otwórz swój rekord DMARC w konsoli DNS

- Zmień „p=quarantine” na „p=reject”

Przykład: „v=DMARC;p=reject;pct=100;rua=mailto:dmarcreports@twojadomena.com

WSKAZÓWKA: Szczególnie ważne jest kontynuowanie monitorowania na tym etapie

Jak działa polityka odrzucania DMARC?

Wszystkie wiadomości, które nie przejdą sprawdzenia DMARC (nieautoryzowane wiadomości e-mail), zostaną zablokowane/usunięte, a odbiorca wiadomości e-mail nigdy nie otrzyma ich kopii lub nie będzie świadomy jej usunięcia.

Skanowanie antywirusowe koniecznym elementem ochrony poczty

W zasadzie rzadko dziś już o tym się wspomina, ale bezpieczeństwo poczty w istotnym stopniu zależy od tego, jak skutecznie zablokowane zostaną maile zawierające wirusy i szkodliwe oprogramowanie.

Skanowaniu podlega poczta zarówno przychodząca, jak i wychodząca. Kontrola poczty przychodzącej chroni Ciebie, a wychodzącej… odbiorców, ale także Ciebie! Jak to możliwe?

Tak, że jeśli z Twojego konta zostaną rozesłane wirusy, to możesz – jako nadawca – trafić na czarne listy, stosowane przez operatorów pocztowych. W takim wypadku nie będziesz w stanie skutecznie dostarczać poczty. Dlatego ochrona poczty wychodzącej także leży w Twoim interesie.

Bezpieczeństwo poczty to też ochrona przed spamem

SPAM to trudne zagadnienie, ponieważ decyzja o tym, czy komunikat jest spamem, czy nie też nie – należy zdecydowanie bardziej do odbiorcy, niż do nadawcy maila. W klasyfikacji zagrożeń dla Twojej skrzynki SPAM wydaje się mniej groźny, ponieważ po prostu zabiera przestrzeń i czas, ale sam w sobie nie naraża Cię na utratę poufności, stratę pieniędzy z konta czy podobne konsekwencje.

Jego uciążliwość jest jednak spora, stąd warto skorzystać z dostępnych metod filtrowania. W cyberfolks.pl stosujemy kilka mechanizmów, które mogą pomóc Ci w walce ze spamem.

RBL – Relay Block List

To specjalne listy, na których operatorzy poczty wymieniają się informacjami o źródłach spamu. Jeśli dany serwer trafił na listy RBL – w wielu wypadkach nie otrzymasz z niego poczty, ponieważ Twój operator zablokuje tego rodzaju wiadomość.

Czarne listy

Listy nadawców, którzy są wykluczeni z dostarczania.

Białe listy

Listy nadawców, którzy mają zagwarantowaną dostarczalność do Twojej skrzynki bez względu na to, jakie inne kryteria SPAMU by spełnili.

Szare listy

To interesujący mechanizm, który mocno ogranicza spam, przy stosunkowo niskiej uciążliwości. W wypadku, kiedy wiadomość przychodzi zza granicy od danego nadawcy po raz pierwszy – nie trafia do Twojej skrzynki od razu. Serwer odpowiada odpowiednim komunikatem, który w normalnych warunkach powoduje powtórzenie wysyłki po kilkunastu-kilkudziesięciu minutach.

Serwery używane przez spamerów, dla zapewnienia jak największej wydajności, nie “zawracają sobie głowy” ponownymi wysyłkami na adresy, do których maile nie zostały od razu dostarczone. Tymczasem w wypadku normalnego ruchu pocztowego – wiadomość zostanie wysłana ponownie i tym razem – przyjęta.

Z punktu widzenia Ciebie jako odbiorcy – wygląda to tak, jakby mail po prostu szedł do Ciebie długo (kilkadziesiąt minut), a nie kilka sekund, jak zazwyczaj. Dzieje się to tylko w wypadku pierwszej korespondencji, kolejne maile od tego samego nadawcy są już przesyłane szybko, bo nie trafiają na greylistying.

Ocena Spam Assasin

Mechanizm Spam Assasin dokonuje oceny różnych elementów maila (np. tematu, treści, nadawcy) i nadaje swego rodzaju punktację, która pozwala kwalifikować każdą wiadomość. Możesz ustawić odpowiedni próg czułości filtra, aby filtrować wiadomości bardziej lub mniej rygorystycznie.

Bezpieczeństwo poczty zależy od serwera i klienta

Opisane mechanizmy to te, które zaimplementowaliśmy na serwerze. Pamiętaj jednak, że po przetworzeniu przychodzącej poczty przez serwer – trafia ona do aplikacji pocztowej (tzw. klienta poczty), która może dokonać dalszego przetwarzania. Jeśli masz zainstalowane dodatkowe oprogramowanie antywirusowe, ono także może wpływać na to, co dzieje się z wiadomością w Twoim komputerze (np. przenosząc wszystkie wiadomości od określonej osoby do folderu „spam”).

Kopia zapasowa jako element bezpieczeństwa poczty

Pamiętaj żeby wybierać takiego operatora poczty elektronicznej który zapewnia nieustanna wykonywanie kopii zapasowej zawartości Twojego serwera pocztowego. Kopie zapasowe twojej poczty w cyberfolks.pl przechowujemy przez okres do 28 dni wstecz, zgodnie z mechanizmem kopii zapasowych 4×4. Są one wykonywane codziennie w godzinach nocnych.

Pamiętaj, że dany mail musi znajdować się na serwerze w momencie wykonywania kopii zapasowej, jeśli ma zostać objęty ochroną. Jeśli pobierzesz daną wiadomość (np. poprzez protokół POP3) i skasujesz ją z serwera, a kopia nie zdążyła się jeszcze wykonać – w takim wypadku oczywiście w kopii zapasowej tego maila nie będzie.

Dlatego jeśli planujesz kasowanie jakichkolwiek wiadomości – tak na wszelki wypadek polecam ci zachowanie jednej doby odstępu między otrzymaniem lub wysłaniem maila a jego skasowaniem, ponieważ to pozwoli operatorowi poczty na wykonanie kopii zapasowej.

Jeśli pobierzesz wiadomość, a nie pozostawisz jej kopii na serwerze, to bezpieczeństwo tej wiadomości będzie zależeć wyłącznie od urządzenia, na które mail został pobrany.

Bezpieczeństwo poczty a działania przestępcze

Wszyscy znamy datę 11. września 2001 roku… ale jaki związek z porwanymi samolotami i zamachem na World Trade Center ma poczta elektroniczna?

Terroryści, planujący zamachy na World Trade Center, założyli konta mailowe w oparciu o darmowe usługi. Korzystali z poczty w taki sposób, że logowali się do interfejsu pocztowego i edytowali wiadomości, zapisując je jako szkice.

Kolejny przestępca logował się z innego miejsca do tej samej skrzynki i wchodził w zapisany szkic wiadomości, aby dopisać odpowiedź lub skasować wiadomość. Dodatkowo używano prostego “szyfrowania”, polegającego na podmianie kluczowych słów na inne. Przykładowo zamiast “World Trade Center” używano słowa “architektura”.

Maile nie były zatem nigdy wysłane, nie zawierały też słów wskazujących na obiekty ataku. Nie sposób zatem było ich wcześniej przechwycić.

Jak rozpoznać fałszywe wiadomości e-mail (phishing)?

Bezpieczeństwo poczty – to temat który trudno byłoby omówić ignorując zagadnienie phishingu. PhishingZobacz przygotowany przez nas film i dowiedz się, jak bronić się przed phishingiem! https://www.youtube.com/watch?v=rqEuvxOw3jA Phishing to forma cyberprzestępstwa polegająca na kradzieży tożsamości poprzez wyłudzenie danych wrażliwych, takich jak numer konta, hasła dostępowe, pesel itp.Atakujący wykorzystując zaufanie ofiary, które posiada do danej marki czy podmiotu, próbuje się pod niego podszyć. Wykorzystuje do tego podrobioną stronę internetową, łudząco przypominającą tę prawdziwą, czy fałszywy mail, w którym dopiero po sprawdzeniu domeny, z której...Czym jest Phishing? to metoda podszywania się cudzą tożsamość (zazwyczaj organizacji, której ufamy), w celu wyłudzenia poufnym informacji. Najczęściej chodzi o dane do logowania.

Tego rodzaju praktyka polega na wysłaniu spreparowanej wiadomości, która wygląda łudząco podobnie do wiadomości, którą możesz otrzymać od swojego dostawcy usług bankowych, serwisu typu Facebook czy Allegro.

Atakujący wykorzystują fakt że będziesz chciał wiedzieć więcej i klikniesz w linka znajdującego się w tego rodzaju mailu. Bardzo często jest to mail z informacją na przykład o:

- zatrzymaniu twojej przesyłki przez służby celne,

- konieczności dopłaty jednej złotówki i do przesyłki kurierskiej,

- zbliżającej się blokadzie konta pocztowego,

- ostrzeżenie przed podejrzaną transakcja na rachunku bankowym.

W każdym z tych wypadków ofiara czuje, że chciałaby dowiedzieć się więcej na dany temat i klika w link. Po drugiej stronie zwyczaj znajduje się spreparowana strona internetowa udająca stronę właściwego dostawcy usług. Nakłania ona do podania swoich danych logowania, a te dane trafiają oczywiście do przestępców. Ci wykorzystują je następnie do zalogowania się do twojej prawdziwej usługi poczty elektronicznej, konta bankowego czy serwisu aukcyjnego. W ten sposób mogą wyrządzić ofierze znaczne szkody.

Szkodliwe oprogramowanie a bezpieczeństwo poczty

Bezpieczeństwo poczty oznacza także szczególną uwagę w zakresie załączników i linków. nie chodzi tylko o wyłudzenie danych, ale o to, że w wyniku kliknięcia w groźny link możesz naradzić Twoje urządzenie na instalację szkodliwego oprogramowania (malware).

Wg danych Symantec aż 48% plików ze złośliwym oprogramowaniem udawało pliki MS Office, stąd zachowaj szczególną ostrożność przed otwieraniem załączników z dokumentami od nieznanych osób albo takich, których się nie spodziewasz. W Polsce popularnym „trikiem” jest wysłanie rzekomej faktury do zapłaty, mimo, że nie miało się wcześniej żadnej relacji biznesowej z nadawcą takiego maila.

94%

Aż taki odsetek malware dostarczono przez pocztę. Dane pochodzą z 2019 roku (źródło: Verizon)

Szczególnie groźnym rodzajem ataku jest ransomware. To oprogramowanie, które szyfruje dane na Twoim komputerze i żąda okupu w zamian za przesłanie klucza umożliwiającego odszyfrowanie. Jak donosi portal Sekurak, w maju 2012 miało miejsce dość spektakularne zdarzenie:

Wg doniesień Bloomberga, CNA Financial – jedna z największych firm ubezpieczeniowych w USA, zapłaciła okup w wysokości $40 000 000. Przy okazji warto wspomnieć ostatni atak tutaj zapłacono finalnie niecałe 5 milionów dolarów

Ransomware (ang. ransom – okup) to rodzaj złośliwego oprogramowania, które blokuje dostęp do systemu komputerowego lub danych, zazwyczaj poprzez ich zaszyfrowanie, i żąda okupu w zamian za przywrócenie dostępu. Jest to jedna z najbardziej niebezpiecznych form cyberzagrożeń, z którą mogą spotkać się zarówno indywidualni użytkownicy, jak i firmy, w tym właściciele sklepów internetowych.

Jak działa ransomware? Ransomware działa poprzez infiltrację systemu ofiary, najczęściej za pośrednictwem zainfekowanych załączników e-mail, fałszywych…” caption=”Czym jest Ransomware?”>ransomware na rurociąg Colonial Pipeline (

)…

Bezpieczeństwo poczty – podstawowe zasady w pigułce

W roli podsumowania artykułu przygotowałem dla Ciebie dwie listy, które zestawiają najważniejsze informacje na temat ochrony – zarówno w kontekście poufności Twojej poczty, jak i unikania zagrożeń, związanych z phishingiem.

Podstawowe zasady bezpieczeństwa poczty – jak chronić poufność?

- Korzystaj z hasła wyłącznie do jednego serwisu. Hasła do poczty nie używaj w żadnym innym miejscu.

- Hasło powinno być długie i złożone, możesz pomóc sobie menedżerem haseł. To o wiele lepsze niż hasła zawierające imię, datę urodzenia itp.

- Korzystaj z szyfrowanych wersji połączeń z serwerem poczty.

- Jeśli Twoja skrzynka na to pozwala – korzystaj z uwierzytelniania dwuskładnikowego.

- Szyfruj treść wiadomości, korzystając z mechanizmu PGP. Wymieńcie się kluczami z osobą, z którą wymieniasz w korespondencji poufne informacje.

- Rozważ szyfrowanie całej partycji dysku twardego. Windows ma użyteczny mechanizm bitlocker, który szybko i sprawnie potrafi obsługiwać szyfrowanie całej partycji. Nawet jeśli ktoś wyszarpnie dysk z Twojego komputera – nie będzie w stanie go odczytać.

- Korzystaj z oprogramowania antywirusowego.

- To oczywiste, ale na wszelki wypadek powtórzę – nigdy nie przekazuj nikomu hasła do swojej poczty. Nawet jeśli ta osoba nie ma złych intencji – nie masz pewności, czy zadba o poufność hasła w należyty sposób.

Podstawowe zasady bezpieczeństwa poczty – jak chronić się przed fałszywym mailem?

- Zanim w cokolwiek klikniesz – zastanów się, czy treść wiadomości jest w jakikolwiek sposób prawdopodobna? Czy jest zgodna z Twoim wcześniejszym doświadczeniem? Przykładowo – czy to w ogóle jest możliwe że na przykład operator bankowy domaga się od ciebie zalogowania w celu potwierdzenia podejrzanej transakcji na koncie?

- Zwrócić uwagę na wszystkie dziwne detale – na przykład literówki zwłaszcza w polskich wyrazach.

- Jeśli mail brzmi nienaturalnie, jakby nie był pisany przez Polaka – potraktuj to jak silny sygnał ostrzegawczy. Atakującymi często bywają cudzoziemcy.

- Sprawdź adres nadawcy – czy domena jest DOKŁADNIE taka, jakiej się spodziewasz? mbank.pl i mbenk.pl mogą wyglądać bardzo podobnie, a tylko jedna z tych domen należy do popularnego banku. Uważaj też na dziwne nazwy, które nie mają nic wspólnego z oficjalnymi domenami zarejestrowanymi przez podmioty, które wydają się podpisać pod danym mailem.

- Nie instaluj żadnego oprogramowania z tego rodzaju linków, a w szczególności mającego “chronić komputer” lub umożliwiającego “zdalne rozwiązanie problemu”.

Daj znać w komentarzu, czy artykuł jest dla Ciebie interesujący! Informacja zwrotna pozwoli mnie i pozostałym członkom naszej ekipy przygotować dla Ciebie jeszcze lepsze treści w przyszłości. Życzę Ci… bezpiecznej poczty, oczywiście. I samych dobrych wiadomości!

Dziękuję za garść informacji. Takie informacje są przydatne dla ludzi.

Dziękuję za wszechstronne i wyczerpujące wyjaśnienie tematu bezpieczeństwa poczty

Bardzo wiele problemów z nieautoryzowanym dostępem do poczty rozwiązałoby dwuetapowe logowania np. poprzez dodatkowe użycie jednorazowych kodów choćby wysyłanych przez SMS. Tylko czy w ogóle możliwe jest zaimplementowanie tego w poczcie na własnej domenie i czy którykolwiek z klientów pocztowych obsługuje takie rozwiązanie?

czy jest u Panstwa antywirus uzywany z serwerem poczty, np. ClamAV w celu skanowania załączników, skoro tyle jest przesylanych e-mailem?