W tym artykule pokazuję krótkie studium przypadku, dotyczące tego, jak poradziliśmy sobie z atakiem phishingowym wymierzonym w Ciebie. I Ciebie. I Ciebie… w naszych klientów. Artykuł powstał z myślą o dwóch grupach odbiorców:

- obecni klienci cyberfolks.pl, którzy chcą wiedzieć, jak poradziliśmy sobie z atakiem i jak działa firma w razie podobnych incydentów,

- wszystkich tych, którzy mają własne sklepy, strony i biznesy w sieci oraz chcą czuć się lepiej przygotowani na wypadek spotkania się z takim atakiem w przyszłości.

Atak nadszedł po południu…

7 lutego około godziny 18:00 Większość z nas zajmowała się już sprawami domowymi. Później nasi pracownicy mówili:

- „Oglądałem wtedy bajkę z synem i zobaczyłem powiadomienie na komunikatorze…”,

- „Byłem już w drodze do domu, jak przyszedł SMS…”,

- „Mieli przyjść koledzy i robiłem zakupy, kiedy zadzwonił telefon…”

Okazało się, że w ciągu zaledwie kilku minut otrzymaliśmy wiele wiadomości od klientów zdziwionych nietypowym mailem, który otrzymali. Dopytywali się, czy ten mail to nie jest jakaś próba ataku.

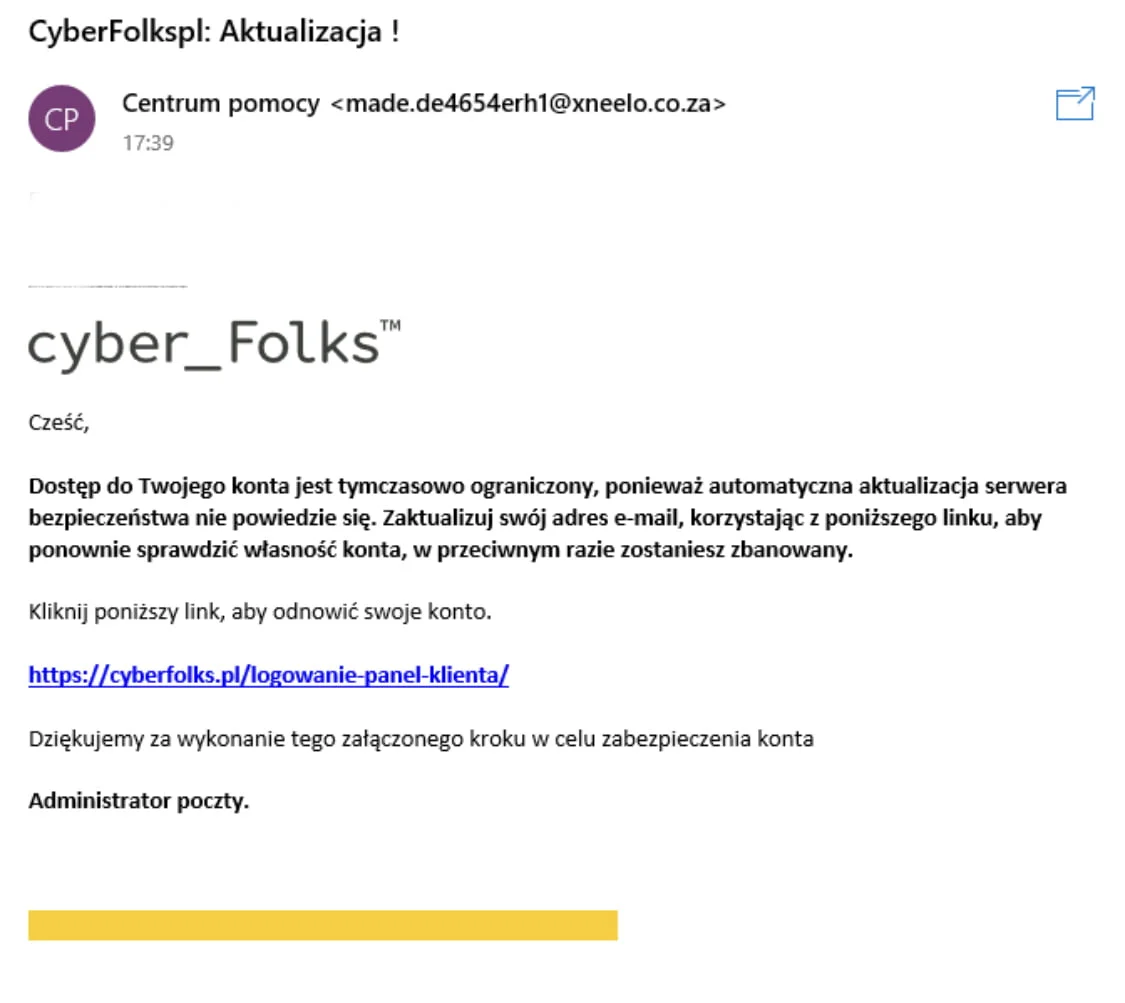

Wiadomość przekonywała odbiorcę, że jego konto zostanie zablokowane z przyczyn bezpieczeństwa i jeśli chce on uniknąć blokady, powinien potwierdzić własność swojego konta, logując się na podanej stronie.

Naturalnie, jako firma hostingowa, nie prowadzimy tego typu działań i nie zmuszamy klientów do potwierdzania wiarygodności w taki sposób, w celu uniknięcia blokady kont.

Spójrz zresztą, jak to wyglądało:

Phishing – co to takiego?

PhishingZobacz przygotowany przez nas film i dowiedz się, jak bronić się przed phishingiem! https://www.youtube.com/watch?v=rqEuvxOw3jA Phishing to forma cyberprzestępstwa polegająca na kradzieży tożsamości poprzez wyłudzenie danych wrażliwych, takich jak numer konta, hasła dostępowe, pesel itp.Atakujący wykorzystując zaufanie ofiary, które posiada do danej marki czy podmiotu, próbuje się pod niego podszyć. Wykorzystuje do tego podrobioną stronę internetową, łudząco przypominającą tę prawdziwą, czy fałszywy mail, w którym dopiero po sprawdzeniu domeny, z której...Czym jest Phishing? to rodzaj ataku, w którym atakujący próbuje przekonać ofiarę, iż reprezentuje stronę, sklep, bank – markę – której ofiara ufa. Zazwyczaj dzieje się to poprzez podrobioną stronę i maile łudząco podobne do prawdziwych.

W zależności od stopnia przygotowania ataku – może on przebiegać w oparciu o łudząco podobną nazwę domenową. Zazwyczaj celem takich działań jest pozyskanie danych logowania. Ofiara podaje swój login i hasłoHasło to ciąg znaków, który służy do uwierzytelniania tożsamości użytkownika w systemach komputerowych, aplikacjach, kontach online czy urządzeniach. Celem hasła jest ochrona dostępu do informacji, danych lub zasobów przed osobami nieuprawnionymi. Hasła są jednym z najpowszechniejszych środków ochrony danych w środowiskach cyfrowych – od logowania się do poczty e-mail, przez konta bankowe, aż po logowanie się do panelu administratora serwera. Hasło pełni funkcję zabezpieczenia poprzez: Identyfikację użytkownika – system porównuje...Czym jest Hasło? przekonana, że podaje je właściwemu podmiotowi, ale dane trafiają do atakującego.

Ten rodzaj ataku, w przeciwieństwie np. do SQL InjectionSQL Injection (lub wstrzykiwanie SQL) to popularna i groźna technika ataku stosowana przez cyberprzestępców, polegająca na wstrzykiwaniu nieautoryzowanych zapytań SQL do aplikacji internetowej. Zwykle jest to możliwe w przypadku niewłaściwego zabezpieczenia pól formularzy, które pozwalają użytkownikom na bezpośrednie wprowadzenie danych do bazy SQL. Atak ten umożliwia modyfikację lub usunięcie danych, pozyskanie poufnych informacji, a czasami nawet przejęcie pełnej kontroli nad bazą danych. Jak działa SQL Injection? Atak SQL Injection polega...Czym jest SQL Injection? nie polega na przełamaniu zabezpieczeń systemów informatycznych czy wykorzystaniu luk w oprogramowaniu. W tego typu ataku ofiary dobrowolnie podają swoje hasła atakującym – po prostu pozostając w błędzie, co do własności strony, na której to robią.

Gravity – czyli waga problemu…

W języku angielskim istnieje słowo: „gravity”. Oznacza grawitację. Używa się go często w konktekście mówienia o wadze problemu. Moim zdaniem to całkiem trafne słowo. Pozwala poczuć siłę, z jaką przyciąga nas planeta Ziemia.

Obsługujemy ćwierć miliona klientów, w większości z Polski. To z grubsza tyle, ile mieszkańców ma całe miasto Gdynia. Częstochowa. Katowice.

Wyobraź sobie wszystkich, absolutnie wszystkich mieszkańców takiego miasta. Zamknij na chwilkę oczy i popatrz na nich. Dzieci idące do szkoły. Rodziców w pracy. Noworodka przychodącego właśnie na świat. Pana z psem w parku. Zakochaną parę. Kobietę odwiedzającą matkę. Ćwierć miliona ludzi.

Kiedy nastąpił atak – wszyscy poczuliśmy się tak, jakby istnienie dużego miasta – zależało w tym momencie od nas i od tego, co zrobimy w najbliższych minutach.

To było nasze „gravity”…

Weryfikacja

Zanim zaczęliśmy dalsze działania przystąpiliśmy do szybkiej weryfikacji. Okazało się, że nasi klienci otrzymali kilka tysięcy takich wiadomości. W pierwszej kolejności sprawdziliśmy czy doszło do jakiegokolwiek wycieku z naszych baz.

Okazało się że wiadomości były adresowane zupełnie losowo na maila w postaci info@ kontakt@ i tak dalej – czyli na popularne adresy, które mogą istnieć w niemal każdej nazwie domenowej. Nie było korelacji miedzy tymi adresami, a naszą bazą.

Wykluczyliśmy więc możliwość, że maile pochodziły z włamania.

Ktoś rozesłał je losowo. Istnieje także możliwośc, że był to tzw. harvesting – czyli ktoś stworzył robota chodzącego po stronach www i skanującego napotkane adresy mailowe. Równie dobrze mogła to być jednak prosta zgadywanka, że taki adres istnieje. Tego jednak prawdopodobnie nie uda nam się już dowiedzieć.

Reakcja

Niezwłocznie zaczęliśmy rozmawiać. Sztab kryzysowy składał się z reprezentacji Zarządu, marketingu, Inspektora Ochrony Danych, osób z Zespołu Wsparcia klientów, szefa programistów oraz działu rozwoju, odpowiedzialnego za konfiguracje serwerów. Rozwinęliśmy trzy równoległe linie działań.

Pierwsza linia – komunikacja do Ciebie. I pozostałych Klientów.

W ramach tej linii przygotowaliśmy natychmiast kampanię komunikacyjną – uświadamiającą o zagrożeniu. Na kampanię złożyły się:

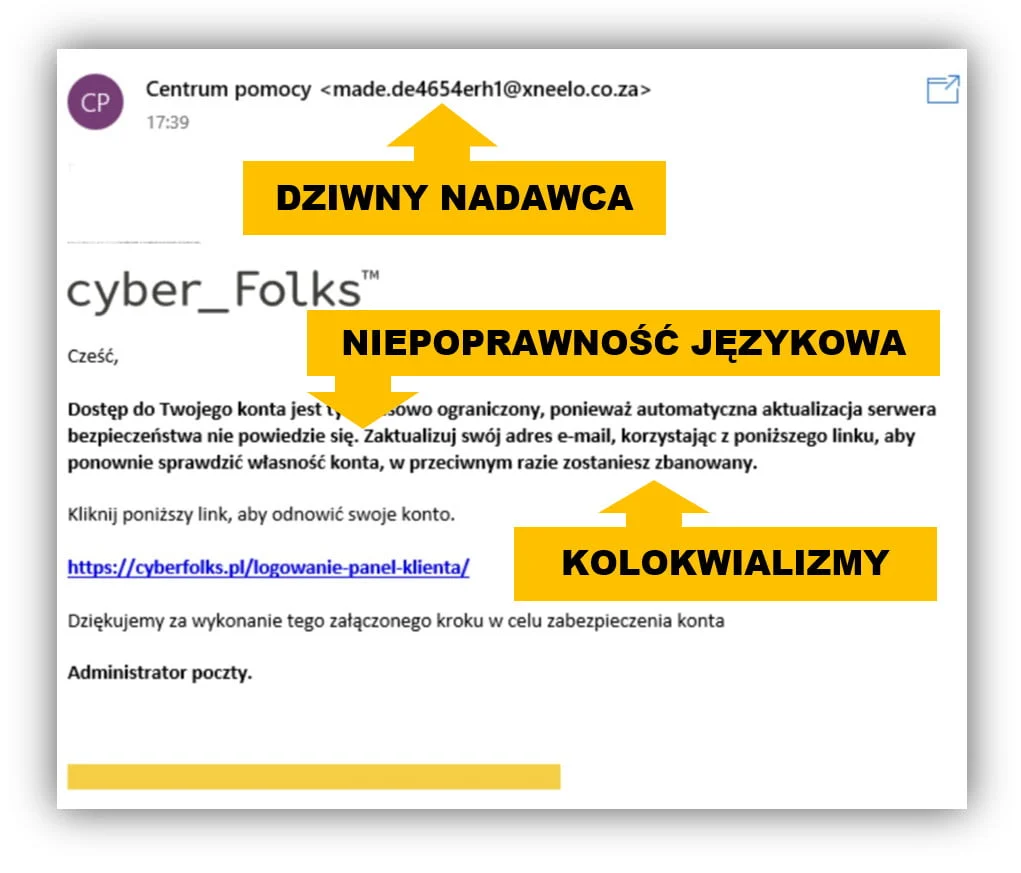

- przygotowanie screenshota z mailem i stroną phishingową (powyżej). Zaznaczyliśmy strzałkami elementy, które powinny budzić podejrzenie i po których można poznać, że mail nie jest autentyczny. Jak się okazało w kolejnych godzinach – odbiorcy bardzo to docenili,

- mailing do wszystkich klientów, informujący o ataku i apelujący o niepodawanie żadnych danych logowania,

- wpis na blogu firmowym,

- popup na stronie głównej oraz prawdziwych stronach logowania, uprzedzający o trwającym ataku,

- informacje w mediach społecznościowych – na naszych wszystkich kanałach oficjalnych,

- informacje na osobistych profilach pracowników i sympatyków marki,

- informacje na grupach, o których wiedzieliśmy, że często z nich korzystają klienci – np. PrestaShop Polska, WordPress PL, SEM/SEO Polska, Sysops/devops Polska itd;

- bezpośrednie odpowiedzi do dziesiątek osób, które zgłosiły się do nas zdziwione otrzymanymi mailami,

- wyjaśnienie i uspokojenie, że nie doszło do żadnego wykradzenia danych,

- uprzedzenie o możliwych konsekwencjach podania danych na stronie fałszywej.

Skontaktowaliśmy się także z osobami z Niebezpiecznika, Sekuraka, Zaufaną Trzecią Stroną – aby zgłosić im taki incydent i na bieżąco komunikować się z redakcją w razie potrzeby.

W komunikacji dużą wagę przykładaliśmy do czytelnego pokazania, po czym poznać fałszywego maila lub stronę. Pokazaliśmy to po prostu – strzałkami.

Druga linia – komunikacja wewnętrzna

Musieliśmy poinformować zespoły wsparcia o ataku, o wprowadzonych środkach i działaniach informacyjnych. Dzięki temu wiedzieliśmy, że nasz zespół wsparcia, obsługujący tę ogromną rzeszę klientów, będzie wiedział, jak reagować na zgłoszenia, telefony, maile i rozmowy na czacie. A tych było mnóstwo!

Zadbaliśmy zatem o to, aby informacje dotarły do wszystkich osób, które były na popołudniowej zmianie, a także aby osoby przychodzące na poranną zmianę miały już komplet informacji do obsługi klientów.

Trzecia linia – walka bezpośrednio z atakującym

Tutaj wykonaliśmy m. in:

- analizę domen i adresów IP użytych do przeprowadzenia ataku,

- ustaliliśmy, że siedziba firmy hostingowej atakującego jest na Cyprze,

- wykonaliśmy zgłoszenie do CERT aby operatorzy telekomunikacyjni mogli wdrożyć blokowanie adresu strony,

- wysłaliśmy żądanie zablokowania na adres abuse@ do operatora hostingu,

- podjęliśmy blokady adresów IP zagranicznych, które wcześniej nie logowały się do Panelu Klienta.

- zgłoszenie incydentu do Urzędu Ochrony Danych Osobowych zgodnie z obowiązującymi przepisami (swoją drogą to ciekawe, że nawet jeśli nie przełamano u nas żadnych zabezpieczeń i nie wykradziono danych, to i tak trzeba to zrobić).

Trudne decyzje

W tego typu sytuacjach niektóre decyzje przychodzą łatwo, a inne – wymagają zastanowienia. Nie wszystkie są czarno-białe. Jedną z decyzji, które musieliśmy podjąć, było to, czy blokować dostęp do panelu klienta zza granicy.

Z jednej strony istniało ryzyko, że jeśli doszłoby do podania danych logowania na fałszywej stronie – atakujący mógłby chcieć wykorzystać to, logując się na takie konto. Ponieważ strona nie była umieszczona w Polsce podejrzewaliśmy, że taki ruch dotrze do nas spoza kraju.

Z drugiej strony – niektórzy nasi klienci przebywali za granicą i istniała szansa, że w ten sposób utrudnimi im korzystanie z usług. Ruch z pozostałych adresów był dopuszczany dopiero po kontakcie z nami.

Jak okazało się później – była to decyzja skutkująca utrudnieniami dla kilkusiedzięciu klientów dziennie. Z drugiej strony na szali trzeba położyć narażenie wszystkich klientów marki na to, że omyłkowo ujawnią swoje hasła atakującym. No, może nie wszystkim, ale kilku tysiącom – bo fałszywych maili – to wiedzieliśmy na tym etapie – było kilka tysięcy.

Czy dobrze zrobiliśmy? Wierzę, że tak. Mimo, że teoretycznie utrudniliśmy życie kilkudziesięciu osób – to skutki byłyby o wiele gorsze, gdyby w wypadku choć jednej z nich doszło do przechwycenia hasła.

Zwycięstwo

Atak miał miejsce ok. 18tej. Wszystkie opisane czynności udało nam przeprowadzić w ciągu 2 godzin od jego rozpoczęcia. Po północy nadeszła wiadomość od operatora hostingu z Cypru, który zablokował wrogą stronę. Wszyscy odetchnęliśmy z ulgą.

Rano odbyliśmy spotkanie podsumowujące incydent. Wspólnie postanowiliśmy o wzmocnieniu działań edukacyjnych wobec klientów, aby jeszcze mocniej uświadamiać im rolę włączenia 2FA w panelu klienta czy też tego, jak zapobiegać harvestowaniu ich adresów mailowych ze stron www.

Podziękowanie

Dziękuję wszystkim klientom, którzy zachowali zimną krew.

Dziękuję tym, którzy bili na alarm, kiedy dostali tego maila. Wszystkim, którzy lajkowali i shareowali nasze komunikaty ostrzegawcze w mediach społecznościowych. Nie tylko klientom, ale też administratorom grup tematycznych, którzy zgodzili się na opublikowanie postów z ostrzeżeniami (niestety – admini w niektórych grupach go usuwali, więc nie było to regułą).

Dziękuję Wam w imieniu całego zespołu – za klepanie po plecach i wszystkie wyrazy wsparcia, które nam przesyłaliście. Sprawialiście, że naprawdę czuliśmy sens tej walki.

Jesteście najlepszymi klientami na świecie!

Lessons learned

Tego określenia często używa się, kiedy mowa o wyciąganiu wniosków. Po ataku przemyśleliśmy, co możemy zrobić lepiej i chcemy robić inaczej, aby ułatwić Wam wszystkim radzenie sobie z tego rodzaju zagrożeniami. Co nam z tego wyszło?

- Odświeżyliśmy nasze wewnętrzne procedury, ponieważ mimo, że przewidywały one niektóre rodzaje sytuacji kryzysowej – to skupiały się głównie na atakach na naszą infrastrukturę i masowych awariach, a nie na próbach oszustwa. Po prostu – wcześniej nie wykorzystano nas w taki sposób.

- Postanowiliśmy o znacznym zwiększeniu nacisku contentowego na zagadnienia, związane z bezpieczeństwem, żeby jeszcze mocniej uświadamiać Was, jak radzić sobie z zagrożeniami w sieci.

- Będziemy Was jeszcze mocniej namawiać na dwuskładnikową autentykację w Panelu Klienta (2FA).

- Przygotujemy dla Was pomocniczy pakiet antykryzysowy na wypadek, gdyby takie coś przytrafiło się w Waszych markach.

Dwuskładnikowa autentykacja

Zazywczaj, aby zalogować się do jakiegoś systemu potrzebujesz loginu i hasła. Jeśli to jedyne elementy, decydujące o tym, czy system Cię wpuszcza – to w razie skompromitowania loginu i hasła, kiedy omyłkowo podasz je oszustowi – może on zalogować się na Twoje konto.

Aby temu zapobiegać, stosowane są mechanizmy 2FA, czyli autentykacji dwuskładnikowej. Najczęściej autentykacja użytkowników opiera się o odpowiedzi na pytania:

- co wiesz? (np. PIN, hasło)

- co masz? (np. telefon, karta)

- kim jesteś? (np. skan siatkówki, odcisk palca)

Jeśli połączymy podejście „co wiesz” z innym – mamy szansę na znacznie poprawienie odporności na niepożądane zalogowanie. Najwygodniej stosować metodę drugiego składnika w postaci kodu w specjalnej aplikacji mobilnej (masz telefon z aplikacją), kodu tokena sprzętowego (masz token) itp.

Nasz Panel Klienta w pełni współpracuje z popularną, bezpłatną aplikacją Google Authenticator. Dzięki niej możesz prosto wzmocnić bezpieczeństwo swojego panelu. Kiedy ktoś pozna Twoje hasło – nie będzie to wystarczające do zalogowania, bo tylko Ty masz fizycznie telefon z aplikacją, generującą (co chwilę inny) kod, potrzebny dodatkowo, poza Twoim hasłem, do zalogowania.

Kliknij poniżej, aby zobaczyć instrukcję wyjaśniającą krok po kroku, w jaki sposób włączyć logowanie dwuetapowe z użyciem Google Authenticator. AplikacjaAplikacja to program komputerowy lub mobilny, który wykonuje określone zadania na urządzeniu użytkownika. Aplikacje mogą być przeznaczone do różnych celów, od zarządzania dokumentami, przez gry, po obsługę transakcji w sklepie internetowym. Zrozumienie, czym jest aplikacja i jakie ma zastosowanie, jest kluczowe zarówno dla użytkowników, jak i właścicieli firm. Jakie są rodzaje aplikacji? Aplikacje dzielą się na kilka kategorii: desktopowe (instalowane na komputerze), mobilne (na smartfony i tablety) oraz webowe (uruchamiane...Czym jest Aplikacja? jest dostępna dla iOS oraz Androida, znajdziesz ją w oficjalnym repozytoriumRepozytorium to miejsce przechowywania danych, które umożliwia organizację, udostępnianie oraz zarządzanie różnego rodzaju plikami i informacjami. W kontekście IT najczęściej odnosi się do systemów wersjonowania kodu, takich jak Git, gdzie deweloperzy mogą przechowywać i współdzielić swoje projekty programistyczne. Repozytoria mogą być lokalne (na komputerze) lub zdalne, hostowane na specjalistycznych platformach, takich jak GitHub czy Bitbucket. Do czego służy repozytorium? Repozytorium pełni kluczową rolę w procesie tworzenia oprogramowania. Umożliwia: Śledzenie zmian...Czym jest Repozytorium? aplikacji dla Twojego systmeu.

Pamiętaj – logowanie 2FA pomoże Ci w ograniczeniu ryzyka, że ktoś niepowołany zaloguje się używając wykradzionego hasła. To redukuje skutki ewentualnego, omyłkowego podania hasła na stronie oszusta, ale najlepiej, kiedy w ogóle nie podasz go oszustowi.

Sprawdzenie tożsamości strony

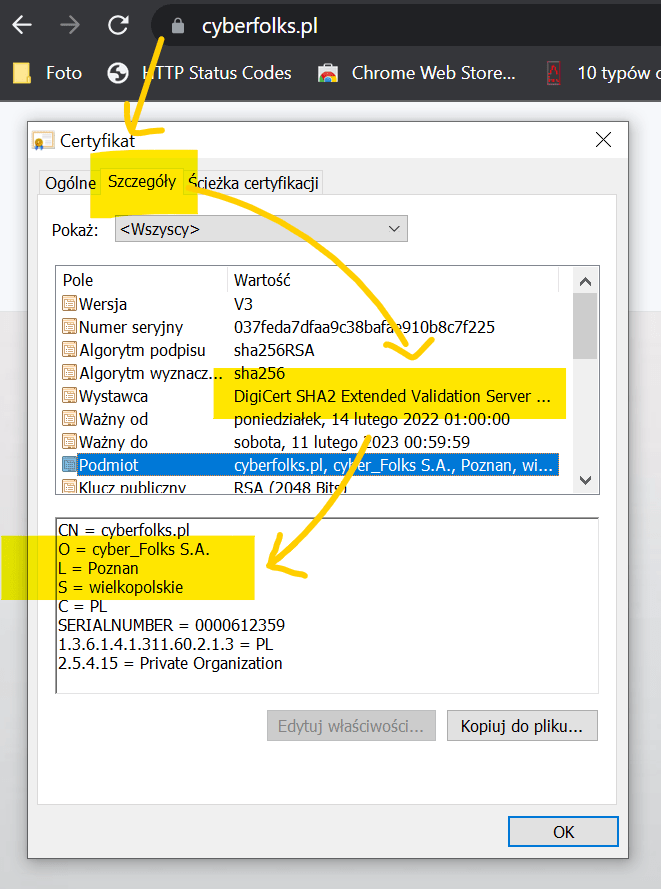

Większość stron we współczesnym internecie legitymuje się „kłódką” w linii adresowej. Zapewnia ją certyfikat SSLSSL (Secure Sockets Layer) to protokół kryptograficzny, który zapewnia bezpieczne połączenie między użytkownikiem a serwerem, chroniąc dane przesyłane przez internet. SSL jest najczęściej używany do zabezpieczania połączeń na stronach internetowych, zwłaszcza tych, które wymagają podania danych osobowych, takich jak loginy, hasła czy informacje o płatnościach. SSL jest niezbędny na każdej stronie internetowej, na której użytkownicy przesyłają dane wrażliwe, na przykład w sklepie internetowym czy podczas rejestracji na stronie. Aby wdrożyć...Czym jest SSL?. Kłódka oznacza jedynie szyfrowanie komunikacji, nie oznacza jeszcze, że strona jest bezpieczna.

Aby sprawdzić tożsamość strony, kliknij w ikonę kłódki i rozwiń szczegóły certyfikatu SSL. W ten sposób, w razie wątpliwości, możesz sprawdzić, czy strona na której jesteś, to faktycznie nasza strona. Ten sposób działa tylko wtedy, kiedy właściciel strony korzysta z certyfikatu na wyższym poziomie walidacji EV. W takim wypadku w szczegółach certyfikatu znajdziesz nazwę firmy oraz jej siedzibę i możesz to porównać z tym, na czyją stroną naprawdę chcesz wejść. Większość stron podszywających się pod inne – legitymuje sie jedynie „słabym” certyfikatem Let’s Encrypt, który nie potwierdza toższamości właściciela strony.

Tak wygląda to w wypadku naszej strony:

Tak przy okazji – nasze serwery w pełni wspierają ten rodzaj walidacji. Jeśli chcesz ochronić swoją stronę w podobny sposób – wybierz certyfikat SSL na poziomie EV z naszej oferty certyfikatów SSL.

W ten sposób łatwiej będzie Ci odróżnić prawdziwą stronę od podróbki. Z tego rodzaju certyfikatów korzystają także operatorzy płatności, banki, sklepy internetowe.

Co dalej?

Dzielę się tą historią, ponieważ pokazuje, że bezpieczeństwo rzadko bywa rolą jednego człowieka. Bezpieczeństwo to proces, w który zaangażowane są wszystkie działy i osoby z firmy.

Ten atak udało się sprawnie i szybko odeprzeć tylko dlatego, że poszczególne elementy firmy świetnie ze sobą współpracowały, a niektóre z elementów mieliśmy po prostu zaplanowane. Plany w komunikacji kryzysowej bardzo się przydają!

Jesteśmy operatorem rozwiązań dla sklepów, stron, blogów. Nie bankiem, nie Facebookiem. Mimo to – ktoś uznał, że możemy być ciekawym celem ataku. Jak widać, na ataki tego typu narażeni jesteśmy już wszyscy. My – korzystający z domen, serwerów i aplikacji.

Pozostańmy czujni!