Marek prowadził sklep internetowy już od 3 lat. Ten biznes świetnie mu się rozhulał. Dziennie przyjmował około 200 zamówień i dorobił się stałej bazy 7000 klientów. Kiedy otrzymał maila z żądaniem okupu za wykradzioną bazę klientów – poczuł w klatce piersiowej ten rodzaj bólu, który zazwyczaj kojarzymy z zawałem serca.

Ten artykuł stworzyłem z myślą o:

- właścicielach sklepów internetowych, którzy wolą skupiać się na zarabianiu niż zwalczaniu zagrożeń,

- osobach związanych z e-commerce, które chciałyby być lepiej przygotowane na ewentualność ataków phishingowych,

- klientach sklepów internetowych, którzy woleliby nie paść ofiarą oszustwa.

Aktualizacja 2023

Nie wiesz, jak bronić się przed phishingiem? Zobacz przygotowany przez nas film i zyskaj niezbędną wiedzę!

Phishing w e-commerce – dla kogo to ważne?

W Polsce funkcjonuje około 100 000 sklepów internetowych Większość z nich oparta jest o platformy WooCommerceChcesz dowiedzieć się, jak założyć sklep na WooCommerce? Obejrzyj kurs zamieszczony na naszym kanale YouTube: https://www.youtube.com/watch?v=FoZ97ZAtxXQ&t=7s WooCommerce to oprogramowanie za pomocą którego uruchomisz sklep internetowy. Jest to dedykowana wtyczka dla WordPress umożliwiająca prowadzenie sprzedaży online. Aby rozpocząć swoją przygodę z e-commerce potrzebujesz 3 rzeczy: domeny, hostingu oraz środowiska umożliwiającego uruchomienie internetowego kanału sprzedaży. WooCommerce jest również znane z doskonałej integracji z innymi narzędziami marketingowymi i analitycznymi. Możesz łatwo połączyć swój...Czym jest WooCommerce?, PrestaShopPrestaShop to popularny system zarządzania treścią (CMS) oraz platforma e-commerce, która umożliwia tworzenie i prowadzenie sklepów internetowych. Jest to oprogramowanie open-source, co oznacza, że jego kod jest dostępny publicznie i można go modyfikować według potrzeb użytkownika. PrestaShop oferuje bogatą gamę funkcji i narzędzi, które umożliwiają zarządzanie asortymentem produktów, przetwarzanie zamówień, zarządzanie klientami, monitorowanie sprzedaży oraz wiele innych. Dlaczego warto wybrać PrestaShop? PrestaShop oferuje bogatą paletę funkcji, które ułatwiają prowadzenie sklepu...Czym jest PrestaShop?. MagentoMagento jest platformą wykorzystywaną w e-commerce, udostępnianą na otwartej licencji. To sprawia, że kod może być ciągle rozwijany i dostosowywany do preferencji użytkownika. Magento to platforma, na której zbudujesz swój sklep internetowy. Szereg funkcjonalności oznacza pełną elastyczność twojego projektu. Warto zaznaczyć, że aby w pełni wykorzystać potencjał Magento, konieczne jest posiadanie odpowiedniego hostingu www. Wybór odpowiedniego dostawcy usług hostingowych ma kluczowe znaczenie dla wydajności i bezpieczeństwa sklepu internetowego. Warto również rozważyć serwery...Czym jest Magento?. Sporo jest też aplikacji SaaSSaaS (Software as a Service) to model dostarczania oprogramowania, w którym aplikacje są hostowane przez dostawcę i udostępniane użytkownikom przez internet. Użytkownicy korzystają z aplikacji bez konieczności instalowania ich na własnych urządzeniach, co upraszcza zarządzanie oprogramowaniem i redukuje koszty związane z infrastrukturą IT. Jednym z najważniejszych aspektów SaaS jest to, że użytkownicy nie muszą martwić się o hosting www ani o aktualizacje oprogramowania. Wszystkie te aspekty są zarządzane przez dostawcę usług, co...Czym jest SaaS?, bo przecież nie każdy czuje się gotowy do samodzielnej instalacji oprogramowania sklepu na serwerze.

Bez względu na to, czy prowadzisz sklep samodzielnie, czy też w oparciu o platformę SaaS – przeczytaj ten wpis, bo phishingZobacz przygotowany przez nas film i dowiedz się, jak bronić się przed phishingiem! https://www.youtube.com/watch?v=rqEuvxOw3jA Phishing to forma cyberprzestępstwa polegająca na kradzieży tożsamości poprzez wyłudzenie danych wrażliwych, takich jak numer konta, hasła dostępowe, pesel itp.Atakujący wykorzystując zaufanie ofiary, które posiada do danej marki czy podmiotu, próbuje się pod niego podszyć. Wykorzystuje do tego podrobioną stronę internetową, łudząco przypominającą tę prawdziwą, czy fałszywy mail, w którym dopiero po sprawdzeniu domeny, z której...Czym jest Phishing? zagraża każdemu, kto działa w oparciu o swoją markę.

Phishing – na czym to polega?

Phishing to rodzaj ataku, w którym atakujący próbuje przekonać ofiarę, iż reprezentuje stronę, sklep, bank – markę – której ofiara ufa. Zazwyczaj dzieje się to poprzez podrobioną stronę i maile, łudząco podobne do prawdziwych.

W zależności od stopnia przygotowania ataku – może on przebiegać w oparciu o łudząco podobną nazwę domenową. Zazwyczaj celem takich działań jest pozyskanie danych logowania. Ofiara podaje swój login i hasłoHasło to ciąg znaków, który służy do uwierzytelniania tożsamości użytkownika w systemach komputerowych, aplikacjach, kontach online czy urządzeniach. Celem hasła jest ochrona dostępu do informacji, danych lub zasobów przed osobami nieuprawnionymi. Hasła są jednym z najpowszechniejszych środków ochrony danych w środowiskach cyfrowych – od logowania się do poczty e-mail, przez konta bankowe, aż po logowanie się do panelu administratora serwera. Hasło pełni funkcję zabezpieczenia poprzez: Identyfikację użytkownika – system porównuje...Czym jest Hasło? przekonana, że podaje je właściwemu podmiotowi, ale dane trafiają do atakującego.

Phishing w e-commerce – skala zjawiska

Prowadząc sklep internetowy, sytuacja w której Twój serwis traci reputację poprzez wymierzony atak phishingowy, staje się dużą skazą na zaufaniu do marki. Atak phishingowy przecież w dużej mierze bazuje na emocjach i relacji, jaką Klient jawi do marki. Skala zjawiska jest na tyle znacząca w e-commerce, że wraz ze wzrostem podmiotów wkraczających do sprzedaży online, rośnie również liczba zagrożeń cybernetycznych, w tym phishingu.

E-commerce to jedna z 5 najbardziej narażonych branż, tuż obok mediów społecznościowych, sektora bankowego i usług chmurowych. [1]

40 000 000 ataków w 10 miesięcy

Z raportu firmy Kaspersky Labs, dowiadujemy się, że w pierwszych dziesięciu miesiącach ubiegłego roku tylko produkty tej firmy zanotowały ponad 40 milionów ataków phishingowych na platformy e-handlu oraz sklepy internetowe i instytucje bankowe [2]

Dlaczego phishing w e-commerce jest atrakcyjny dla przestępców?

Warto wskazać kilka powodów:

- sklep prawie na pewno ma bazę klientów,

- sklep boi się kompromitacji,

- właściciel sklepu na budżet na zapłacenie okupu.

Phishing w e-commerce – możliwe skutki

Naruszenie reputacji w wyniku ataku phishingowego

Mimo, że w wypadku, kiedy atakujący uruchomił stronę internetową, podszywająacą się pod Ciebie, całkowicie bez Twojej wiedzy, na swojej infrastrukturze – klienci będą o tym pamiętać. Będą wiedzieć, że sklep internetowy, w którym kupowali, okazał się być podrobiony – a to może ograniczyć zaufanie do Twojej marki w przyszłości.

Problemy prawne – prosty phishing

Oszukane osoby, które np. złożą zamówienie za pośrednictwem fałszywego sklepu, podając dane na fałszywej stronie – mogą do samego końca nie być świadome skutków swojego działania.

Po kilku dniach od płatności zorientują się, że nie otrzymały przesyłki z zamówionym towarem. Wielu z tych klientów złoży u Ciebie reklamacje i zajmie Twój czas.

Następnie zwrócą się do organów ścigania, które prawie na pewno będą chciały porozmawiać również z Tobą.

Phishing a włamanie na Twoim koncie – skutki prawne i hostingowe

W wypadku, kiedy na Twoim serwerze, bez Twojej wiedzy, ktoś zainstaluje oprogramowanie udające inną stronę internetową – stajesz się narażony lub narażona na spore problemy!

Po pierwsze – weź pod uwagę reakcje ze strony firmy hostingowej. Ta bowiem może zwyczajnie zablokować Twoje konto, kiedy okaże się, że pod Twoją domeną – otwiera się fałszywa strona internetowa.

Po drugie organy ścigania mogą przyjść do Ciebie, jako do właściciela domeny i serwera. To przed nimi będziesz tłumaczyć się z tego jak mogło dojść do sytuacji, w której na Twoim serwerze pod Twoją domeną znalazła się fałszywa strona internetowa.

Phishing i włamanie w e-commerce – to nie to samo

Zarówno atak phishingowy, jak i włamania do sklepu są groźne, ale to zupełnie różne mechanizmy. Włamanie zazwyczaj oznacza konieczność wykonania na Twoim serwerze jakiegoś złośliowego skryptu lub nieautoryzowane pobranie zawartości bazy danych. Phishing to podszywanie się w celu „dobrowolnego” wykonania jakiegoś działania, głównie zalogowania się.

Może natomiast zdarzyć się, że oba te ataki przeprowadzone zostaną w połączeniu ze sobą. Atakujący może przykładowo najpierw wykonać klasyczny atak na Twoją stronę w celu przechwycenia bazy danych klientów. Jeśli jednak baza jest zaszyfrowana to może wykonać kolejny, precyzyjnie skierowany atak w celu wyłudzenia tych danych, których nie udało mu się odczytać.

Na szczęście – kiedy prawidłowo dbasz o swoją stronę – nie musisz się zastanawiać nad tym, jak bardzo się spocisz podczas przesłuchania w tej sprawie. Do takich sytuacji dochodzi głównie wtedy, kiedy korzystasz ze starych, dawno nie aktualizowanych wersji oprogramowania. Przestępcy znajdują w nich luki i poprzez nie wstrzykują złośliwy kod, umożliwiający przejęcie kontroli nad Twoim serwerem oraz umieszczanie bądź wykonywanie dowolnych skryptów.

Przy okazji polecam Ci wpis na temat zabezpieczenia WordPress, który pomoże Ci zadbać o bezpieczeństwo sklepu, kiedy wybierasz platformę WooCommerce.

Phishing a wymuszenia okupu

Wyobraź sobie sytuację, w której prowadzisz sklep internetowy. Może zresztą niczego nie musisz sobie wyobrażać, bo prowadzisz go naprawdę. Ktoś przygotowuje atak phishingowy, skierowany w Ttwoich klientów. Preparuje fałszywą stronę twojego sklepu.

Twoi klienci logują się na niej w dobrej wierze. Ich loginy i hasła wpadają jednak w niepożądane ręce atakującego Wystarczy, że kilku, kilkunastu klientów poda atakującemu swoje dane.

W takim wypadku nie tylko ich osobiste majątki czy usługi internetowe zostają w ten sposób narażone! Atakujący, któremu udało pozyskać się w ten sposób dane logowania Ttwoich klientów, możecie Cię zacząć…. szantażować!

Wystarczy, że zwróci się do Ciebie z kilkoma przykładowymi rekordami, “dowodzącymi” falktu, że wykradł bazę Ttwoich klientów. W takim wypadku staniesz przed poważnym wyzwaniem. Jak sprawdzić, czy otrzymana próbka rekordów to dane wszystkich klientów? Czy naprawdę zostały one wykradzione z Twojego sklepu? Może doszło do jakiegoś włamania na stronę? A może cały serwerhttps://www.youtube.com/watch?v=EOt63g4cEss Co to jest serwer? To komputer lub system komputerowy, który udostępnia zasoby, usługi lub dane innym komputerom, zwanym klientami, za pośrednictwem sieci (np. Internetu). Działa on na zasadzie modelu klient-serwer, gdzie serwer odpowiada na żądania wysyłane przez klientów. Serwer to fundament działania usług internetowych. Umożliwia dostępność stron www, obsługę poczty, przechowywanie danych i realizację wielu innych funkcji sieciowych. Czym fizyczny serwer różni się od zwykłego komputera? Fizyczny serwer może...Czym jest Serwer? został skompromitowany?

Bardzo możliwe, że kula, którą poczujesz w żołądku, czytając wiadomość z próbą wymuszenia okupu – będzie dla Ciebie ważyć więcej niż cała planeta Ziemia…

Phishing – jak się bronić, kiedy prowadzisz sklep?

Mówiąc o obronie przed phishingiem warto zwrócić uwagę na dwa aspekty tego zagadnienia – ochrona sklepu lub strony oraz ochrona użytkowników. Zbiory te są częściowoczęściwo wspólne, ale mówiąc o ochronie sklepu internetowego lub strony – trzeba wziąć pod uwagę znacznie więcej aspektów.

Domena sklepu

Atak tego rodzaju jest bardzo groźny, kiedy domena atakującego jest łudząco podobna do domeny firmy, która stała się ofiarą ataku.

93 domeny dziennie!

Średnio codziennie tyle adresów zostało uznanych jako złośliwe i wpisanych w ubiegłym roku na listę ostrzeżeń przed niebezpiecznymi stronami, prowadzonej przez CERT Polska.[3]

Świetnym przykładem phishingu jest tu atak na mBank z 2021 roku.

źródło: https://twitter.com/CSIRT_KNF/status/1465274595330736128/photo/2

Atakujący wykorzystali znakomicie przygotowaną kopię strony. Litera “a” w nazwie banku została zastąpiona niemal identycznie wyglądającą literą z innego alfabetu. Atak homograficzny, mimo, że znany jest od 20 lat – wciąż bywa groźny. Jeśli chcesz dowiedzieć się więcej na ten temat – przeczytaj artykuł, w którym wyjaśniam na czym polegaa atak homograficzny.

Już na etapie rejestrowania nazwy domenowej warto jest zatem zarejestrować nazwy domenowe, które potencjalnie mogą być użyte do tego rodzaju ataku. Aby Ci to ułatwić – studiowałem prace naukowców z Harvard University, a następnie stworzyłem oprogramowanie wykrywające łudząco podobne nazwy domenowe dla języka polskiego. Co więcej – możesz z niego korzystać całkowicie bezpłatnie!

Phishing a typosquatting, cybersquatting i atak homograficzny

Twój sklep może być narażony na ataki tego rodzaju. To tak poważne zagrożenie, że napisałem cały, obszerny artykuł na temat łudząco podobnych do Twojej nazw domenowych, dlatego w tym miejscu ograniczę się do wymienienia przykładowych ataków:

- typograficzny (oparty o omyłkowe przyciśnięcie błędnej litety),

- homograficzny (wykorzystanie łudząco podobnego znaku np. z cyrylicy),

- oparty o łudząco podobną wymowę (np. mbank -> mpank),

- bazujący na łudząco podobnych literach łacińskich, np. „l” oraz „i”,

- wykorzystujący o podobieństwo niektórych cyfr do liter.

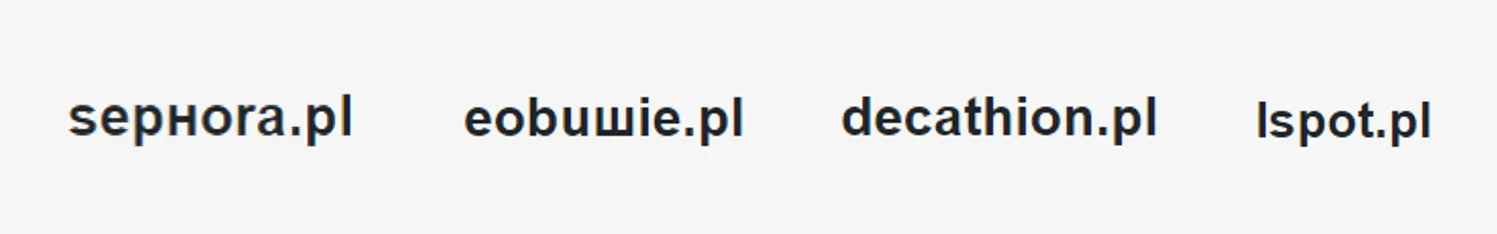

Spójrz, jak łudząco podobnie mogą wyglądać nazwy nawet znanych sklepów, kiedy ktoś zarejestruje zbliżoną nazwę domenową:

Jeśli w tym momencie, wyobrażając sobie adres Twojego sklepu, czujesz się tak, jakby na Twoim gardle zaczynała zaciskać się ręka Lorda Vadera z Gwiezdnych Wojen – to nic dziwnego.

Napisałem oprogramowanie, inspirując się m.in. pracami prowadzonymi na Harvardzie przez Moore’a i Edelmana. To oprogramowanie pozwala dla podanej nazwy domenowej przewidzieć mnóstwo – zazwyczaj dziesiątki – potencjalnych „podróbek”. I hej – dzięki cyber_Folks – możesz z niego skorzystać całkowicie bezpłatnie! Jest dostępne na naszej stronie jako narządzie: Ochrona Twojej marki.

Zanim jednak zaczniesz sprawdzać zagrożenia dla Twojej domeny i popularnych marek – zachęcam Cię do doczytania tego artykułu do końca.

Certyfikat SSL w ochronie przed phishingiem

Zadbanie o certyfikat SSL na poziomie EV to dobra praktyka. Certyfikat SSL co do zasady pozwala na zaszyfrowanie komunikacji między przeglądarką a użytkownikiem. Protokół https:// – czyli zabezpieczona wersja http:// – jest potwierdzany przez przeglądarkę ikoną kłódki.

Wiele osób mylnie sądzi, że jest to gwarancja bezpieczeństwa. Co do zasady – jest to tylko informacja o zaszyfrowaniu połączenia, to wszystko! Przechwycenie danych, wprowadzonych przez użytkownika w przeglądarce nie będzie możliwe (a przynajmniej – będzie mocno utrudnione) w drodze między przeglądarką, a serwerem. Jednak kłódka nic nie mówi o tym, co z danymi dzieje się na serwerze!

Wiele osób nie ma świadomości, że także fałszywe strony mogą legitymować się kłódką i robią to coraz częściej. Dane wprawdzie nie są przejmowane po drodze, ale trafiają wprost tam, gdzie wysyła je nieświadomy użytkownik – do serwera z podrobioną stroną!

Dane nie napawają optymizmem, bowiem jak zbadało F5 labs, 72% atakowanych witryn korzysta z certyfikatów SSL[3], natomiast PhisLabs w raporcie Threat Trends $ Intelligence Report dodaje, że spośród zaobserwowanych stron phishingowych, 94,5% używało certyfikatu SSLSSL (Secure Sockets Layer) to protokół kryptograficzny, który zapewnia bezpieczne połączenie między użytkownikiem a serwerem, chroniąc dane przesyłane przez internet. SSL jest najczęściej używany do zabezpieczania połączeń na stronach internetowych, zwłaszcza tych, które wymagają podania danych osobowych, takich jak loginy, hasła czy informacje o płatnościach. SSL jest niezbędny na każdej stronie internetowej, na której użytkownicy przesyłają dane wrażliwe, na przykład w sklepie internetowym czy podczas rejestracji na stronie. Aby wdrożyć...Czym jest SSL? o typie walidacji DV.[4]

Phishing w sklepie – czy certyfikat SSL może stanowić skuteczną ochronę?

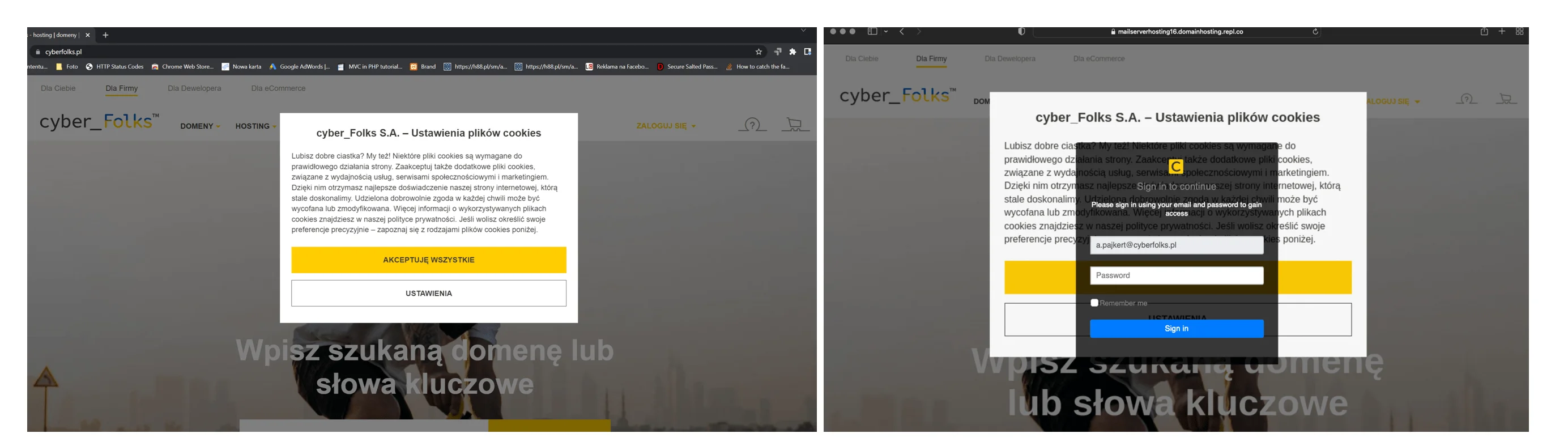

Aktualnie strony podszywające się pod prawdziwą stronę www potrafią być łudząco podobne do oryginałów. W marcu 2022 spotkaliśmy się z atakiem, w którym atakowana strona była podrabiana „w locie”, w ciągu ułamka skundy. Wykonywano zrzut ekranowy strony atakowanej, a ofiara otrzymywała spersonalizowanego linka, zachęcającego do wejścia na stronę atakującego. W tle strony zamieszczano zrzut ekranowy strony oryginalnej, co wzmagało poczucie wiarygodności. Strona podrobiona legitymowała się kłódką w pasku przeglądarki.

Czy to oznacza, że certyfikaty SSL są niepotrzebne? W żadnym wypadku nie stawiałbym takiej tezy. Szyfrowanie komunikacji to tani, szybki, prosty i dość skuteczny sposób ochrony transmisji. Tymczasem certyfikaty mogą pełnić jeszcze jedną rolę – uwiarygodnienia.

W dobie powszechnego zapatrzenia w wygodę i darmowość technologii Let’s EncryptObejrzyj przygotowany przez nas film i dowiedz się, jak wygenerować darmowy certyfikat SSL Let’s Encrypt https://www.youtube.com/watch?v=8FbPyjbtioQ Let’s Encrypt - zautomatyzowany ośrodek certyfikacji (CA), działający dla dobra społeczeństwa. Inicjatywa wprowadzona z ramienia organizacji pożytku publicznego Internet Security Research Group. Idea SSL za darmo funkcjonuje od grudnia 2015 roku, głównym projektem tejże organizacji jest urząd certyfikacji, wspierany finansowo przez międzynarodowe korporacje m.in. przez Mozillę, Cisco i Facebooka. W momencie narodzin inicjatywy większa...Czym jest Let’s Encrypt? wiele osób zapomina, że proste certyfikaty ograniczają walidację do poziomu sprawdzenia, czy masz kontrolę nad domeną. Stąd nazwa – DV – Domain Validation. Taki certyfikat nie jest w stanie potwierdzić tego, kto – jaki podmiot – jest właścicielem domeny.

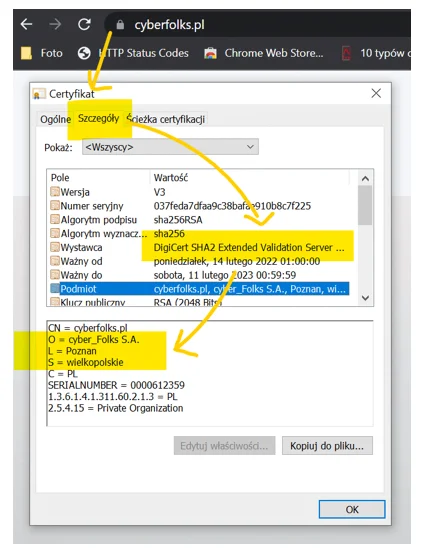

Na szczęście istnieje też rodzaj certyfikatu EV – Extended Validation, który zapewnia rozszerzoną walidację i dzięki temu potwierdza tożsamość podmiotu, który “stoi” za daną domeną. Niestety obecnie, w przeciwieństwie do stanu sprzed kilku lat – przeglądarki internetowe nie nagradzają takiego poziomu walidacji zielonym pasem w linii adresowej.

Mimo to każdy dociekliwy może przejrzeć szczegóły certyfikatu w swojej przeglądarce i sprawdzić, czy na pewno znajduje się na stronie operowanej przez właściwą organizację. Popatrz, tak to wygląda, kiedy klikniesz w kłódkę i przejrzysz szczegóły certyfikatu:

Pomimo faktu, iż wiedza ta jest mało rozpowszechniona wśród konsumentów – warto zainwestować w taki rodzaj certyfikatu. Dla rozwiniętego sklepu wydatek rzędu kilkaset zł rocznie jest przecież niczym wobec potencjalnej utraty reputacji.

Dwuskładnikowa autentykacja

Zazwyczaj, aby zalogować się do jakiegoś systemu potrzebujesz loginu i hasła. Jeśli to jedyne elementy, decydujące o tym, czy system Cię wpuszcza – to w razie skompromitowania loginu i hasła, kiedy omyłkowo podasz je oszustowi – może on zalogować się na Twoje konto.

Aby temu zapobiegać, stosowane są mechanizmy 2FA, czyli autentykacji dwuskładnikowej. Najczęściej autentykacja użytkowników opiera się o odpowiedzi na pytania:

- co wiesz? (np. PIN, hasło)

- co masz? (np. telefon, karta)

- kim jesteś? (np. skan siatkówki, odcisk palca)

Jeśli połączymy podejście „co wiesz” z innym – mamy szansę na znacznie poprawienie odporności na niepożądane zalogowanie. Najwygodniej stosować metodę drugiego składnika w postaci kodu w specjalnej aplikacji mobilnej (masz telefon z aplikacją), kodu tokena sprzętowego (masz token) itp.

Nasz Panel Klienta w pełni współpracuje z popularną, bezpłatną aplikacją Google Authenticator. Dzięki niej możesz prosto wzmocnić bezpieczeństwo swojego panelu. Kiedy ktoś pozna Twoje hasło – nie będzie to wystarczające do zalogowania, bo tylko Ty masz fizycznie telefon z aplikacją, generującą (co chwilę inny) kod, potrzebny dodatkowo, poza Twoim hasłem, do zalogowania.

Sprawa jest jednak trudniejsza w razie e-commerce. Chodzi o to, że logowanie do sklepu często związane jest z dokonaniem zakupu przez istniejącego klienta. Jeśli wymusisz logowanie dwuskładnikowe – powstaje zatem ryzyko tego, że Twój współczynnik konwersjiW kontekście marketingu internetowego i analizy danych, konwersja oznacza pożądaną akcję lub cel, który użytkownik podejmuje na stronie internetowej lub w aplikacji. Konwersja może przyjmować różne formy, w zależności od celów biznesowych, takich jak np.: Zakup: Przeprowadzenie transakcji, zakupu produktu w sklepie internetowym lub usługi na stronie internetowej. Rejestracja: Zapisanie się do newslettera, utworzenie konta użytkownika, wypełnienie formularza rejestracyjnego lub rejestracja na wydarzenie. Pobranie: Pobranie pliku, np. e-booka, raportu, aplikacji...Czym jest Konwersja?, spadnie.

Z drugiej natomiast strony – wdrożenie logowania dwuskładnikowego poprawia bezpieczeństwo Twojego sklepu, a ewentualna utrata zaufania także mogłaby doprowadzić do obniżenia współczynnika konwersji.

Dlatego, moim zdaniem – najlepiej jest dać szansę na 2FA tym klientom, którzy zechcą, udostępniając im odpowiednią opcję w ustawieniach swojego profilu w sklepie internetowym.

Phishing a znane frazy lub obrazki

Niektóre serwisy, np. giełdy kryotowalutowe – proponują zabezpieczenie wzmacniające ochronę przed phishingiem. Użytkownik definiuje w panelu klienta frazę, którą zna tylko on. Ta fraza (unikalna dla użytkownika) jest wyświetlana w miejscach, w których podaje się swoje hasło. Tego typu fraza (lub obrazek) pozwalają użytkownikowi upewnić się, że jest na właściwej stronie, ponieważ tylko właściwa strona zna jego frazę lub obrazek.

W tym rodzaju zabezpieczenia proces logowania staje się minimalnie bardziej skomplikowany, ponieważ trzeba go rozbić na krok z podaniem loginu oraz hasła. Mechanizm pozwala wykryć stronę fałszywą, zanim przekaże się jej hasło.

Mimo, że system ten spotkałem głównie w systemach bankowości internetowej (np. Santander) , jak i w systemach obrotu kryptowalutami (np. giełda Gate.io), to uważam, że w sklepach internetowych byłby on miłym dodatkiem, poprawiającym bezpieczeństwo stałych klientów.

Niepełne hasło jako rodzaj ochrony przed phishingiem

Mechanizm, w którym nie jest wymagane pełne hasło, istnieje od ok. 20 lat. Jego idea polega na tym, że użytkownik podaje tylko niektóre znaki ze swojego hasła. Za każdym logowaniem jest to oczywiście inny zestaw znaków.

Przyznać jednak trzeba, że metoda ta działa dobrze głównie dla odpowiednio długich haseł (min. 12-16 znaków), a wprowadzanie hasła jest umiarkowanie wygodne.

Założenie metody jest takie, że nawet jeśli ktoś omyłkowo poda np. 4-6 znaków losowych ze swojego hasła, to atakujący przejąłby tylko część wiedzy o haśle – nie wystarczającą, aby zalogować się na kontro użytkownika.

Osobiście nie spotkałem sklepu, w którym wymagałoby się tego rodzaju autentykacji. Do głównych wad tej metody zaliczam uciążliwość i tylko częściowe zabezpieczenie (wielokrotne podanie losowych znaków na stronie oszusta może prowadzić do ujawnienia całego hasła).

Spear phishing – co to jest i czy zagraża sklepom?

Podszywanie się pod sklep internetowy to poważne zagrożenie. Ataki tego rodzaju mają miejsce w Polsce już dziś. Istnieje też inna odmiana podszywania się. Może prowadzić do ogromnych strat finansowych.

W tym wypadku atakujący podszywa się pod osobę, której ufasz i skłania Cię do wykonania określonej czynności. Przykładowo, może to być mail od prezesa, zlecającego przelanie znacznej kwoty pracownikowi działu finansowego… tyle, że prezes nic o tym mailu nie wie!

W 2015 roku doszło do ciekawego ataku na Sony Pictures, podczas którego najpierw wyłudzono Apple ID i dane logowania (podszywając się pod stronę Apple). Pracownicy posługiwali się tymi samymi danymi w poczcie i portalach społecznościowych. Następnie udało się wysłać wiadomości udając realnych pracowników wysokiego szczebla i wykraść ok. 100 TB danych.

100 mln USD

Szacowana wartość strat SONY Pictures po ataku w 2015 roku

Phishing – co zrobić, kiedy dojdzie do ataku na sklep?

Stało się. Twoi klienci otrzymali maila (albo wiadomość przez Messengera, albo SMS’a) sugerującą im pilną potrzebę zalogowania do sklepu. Bo problem z zamówieniem, bo trzeba coś dodatkowo potwierdzić, coś kliknąć, dopłacić itp.

Od momentu, kiedy Twoi klienci otrzymują taką wiadomość – stoper rusza. Jeśli chcesz naprawdę ograniczyć straty – liczy się każda minuta.

Diagnoza wstępna w ataku phishingowym

W kroku pierwszym proponuję Ci diagnozę. Daj sobie czas na sprawdzenie kilku zasadniczych kwestii. Główne cele diagnozy to:

- Próba oszacowania, czy doszło do wykradzenia danych.

- Uzyskanie próbki wiadomości i ustalenie, jak ją odróżnić od prawdziwej.

- Sprawdzenie strony docelowej i ustalenie, jak ją odróżnić od prawdziwej.

Przede wszystkim – spróbuj ustalić, czy wszyscy klienci otrzymali wiadomość podszywającą się pod Ciebie, czy tylko niektórzy. Ta wiedza będzie potrzebna Ci za chwilę. Jeśli wszyscy – to obawiam się, że mogło dojść do włamania do Twojego sklepu i wykradzenia bazy klientów.

Jeśli nie dysponujesz wiedzą z obszaru IT – jak najszybciej porozmawiaj z osobą, która tworzyła / wdrażała Twój sklep lub z firmą hostingową. W wypadku naszej firmy oferujemy kompleksową pomoc związaną z usuwaniem infekcji ze strony na WordPressWordPress to najczęściej wybierany CMS na świecie. W oparciu o niego powstała niemal połowa istniejących stron internetowych. WordPress jest doceniany przez użytkowników ze względu na prostotę, intuicyjność i łatwość zarządzania. Ze względu na charakter open source, WordPress może być rozwijany i udoskonalany na potrzeby konkretnych, indywidualnych projektów. Jak zacząć korzystać z WordPressa? Aby rozpocząć przygodę z WordPressem, najpierw potrzebujesz hostingu dla WordPress. Hosting zapewnia miejsce na serwerze, gdzie będą przechowywane wszystkie pliki...Czym jest WordPress?. Jeśli zatem masz sklep oparty o WooCommerce – możesz zwrócić się o pomoc do nas.

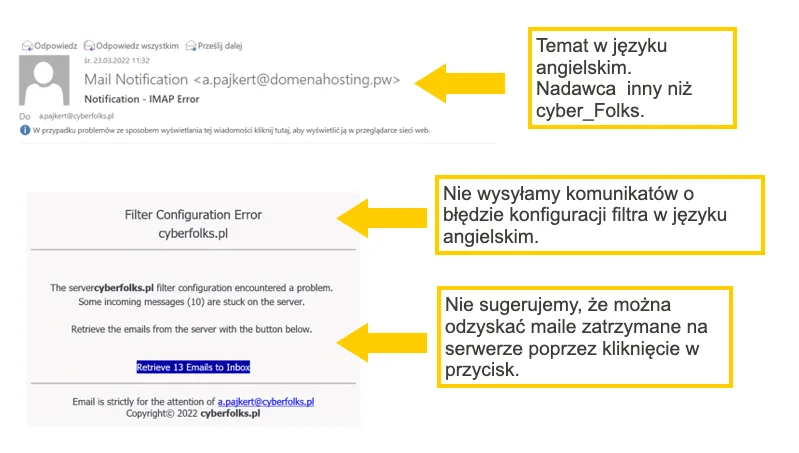

Drugim elementem jest dokładne przeczytanie i obejrzenie wiadomości. Zidentyfikuj wszystkie detale, które odróżniają fałszywą wiadomość od tych, które naprawdę wysyła Twój sklep.

Oto lista elementów maila, na które, moim zdaniem, warto zwrócić szczególną uwagę:

- nazwa nadawcy oraz ewentualne literówki,

- adres e-mail nadawcy, a zwłaszcza domena,

- temat – czy wygląda tak, jak w Twoim sklepie?

- preheader – czyli część maila wyświetlana w klientach poczty, zwłaszcza mobilnych, taka “zajawka” treści maila,

- szablon graficzny wiadomości,

- logo,

- kolorystyka,

- kroje pisma,

- poprawność językowa,

- styl wypowiedzi (kolokwializmy, dziwne sformułowania, jakby wynikające z maszynowego tłumaczenia),

- poprawność stopki (czy jest w 100% zgodna z Twoją?).

Tak samo należy postąpić ze stroną docelową. Zalecam zachowanie szczególnej ostrożności w klikaniu w link – strona może zawierać złośliwe oprogramowanie. Lepiej miej włączone oprogramowanie antywirusowe, a na samej stronie nie klikaj w żadne odnośniki i nie instaluj żadnego oprogramowania.

Lista elementów, na które warto zwrócić uwagę na stronie pod kątem phishingu:

- domena widoczna w pasku przeglądarki (czyli część adresu zaraz po https:///),

- czy adres jest poprzedzony kłódką? (połączenie https://),

- jaki typ certyfikatu zainstalowano, czy jest taki sam jak w Twoim sklepie?

- pokaż szczegóły certyfikatu – prawie na pewno będzie tam napisane R3 / Let’s Encrypt. Zakładam, że Ty posiadasz SSL w walidacji EV, więc w Twoich informacjach o certyfikacie będzie nazwa Twojej Firmy. Na stronie fałszywej jej nie ma.

- Logo, kolorystyka, kroje pisma

- Poprawność językowa

- Dane w stopce strony

Ponownie szukaj wszystkiego, co pozwoli odróżnić stronę fałszywą od Twojej.

Phishing a akcja informacyjna – przygotowanie

To, co dobrze sprawdziło się w naszym wypadku, kiedy firma została zaatakowana, to zrobienie screenshota takiego maila. Strzałkami zaznaczyliśmy na nim elementy, które dobitnie pokazują, że to nie mogło wyjść “od nas”. Pamiętaj tylko, aby na takim przykładowym mailu zamazać dane odbiorcy.

Strzałki możesz nanieść dowolnym narzędziem graficznym – może to być nawet PowerPoint, do którego wkleisz obraz maila wykonując zrzut ekranu (Print Screen, klawisz: PrtSc), albo też naciskając kombinację Win + Shifst + S na komputerach z Windows 10/11 – to powinno przenieść Cię do narzędzia Zaznacz i Rysuj, którym łatwo dorysujesz strzałki i zaznaczenia. Potem pozostaje tylko zapisać plik z opisanym wzorem.

Następnie możesz opisać całą sytuację wraz z opisem i ostrzeżeniem do przygotowania komunikatu do klientów.

Pomyśl o wszystkich miejscach, w których możesz zawrzeć skutecznie tego rodzaju informację.

Kanały do powiadomienia klientów:

- mailing do istniejącej bazy klientów

- popup lub informacja na stronie logowania do panelu sklepu

- wpis blogowy

- SMS

- powiadomienia w mediach społecznościowych – oficjalne kanały sklepu

- powiadomienia na grupach dyskusyjnych i forach, co do których wiesz, że przebywa na nich dużo Twoich klientów

Zgłoś incydent

Padłeś ofiarą ataku phishingowego, a może zauważyłeś bądź otrzymałeś od Klientów niepokojące sygnały, świadczące o tym, że Twoja domena sklepu, bądź domena sklepu, z która wchodzisz w interakcję jako Klient jest niewiarygodna? Dostałeś wiadomość e- mail, a może sms? Reaguj i pomóż w przeciwdziałaniu tym zjawiskom. Zgłoś taki incydent. CERT Polska to organizacja znajdująca się w strukturach NASK, której celem jest wykrywanie i reagowanie na wszelkie incydenty, zagrażające bezpieczeństwu w sieci.

Poprzez monitorowanie zagrożeń na poziomie krajowym, reagowaniu na nie poprzez podejmowanie konkretnych kroków oraz współpracę z zespołami cyberbezpieczeństwa w obszarze koordynowania zgłoszeń zwalcza krytyczne incydenty. Tylko w 2021 roku w wyniku współpracy z operatorami telekomunikacyjnymi, udało się powstrzymać blisko 4 miliony prób wejścia na strony oznaczone jako wyłudzające dane [5]

42 000 domen

Tyle uznano za złośliwe i jednocześnie zawieszona w ciągu ostatnich 2 lat przez organy CERT Polska. [6]

Każdy incydent warto zgłosić na stronie CERT. Otrzymałeś/aś podejrzaną wiadomość sms? Wystarczy, że udostępnisz treść takiej wiadomości, poprzez wybór opcji “przekaż” bądź “udostępnij” i wyślesz ją na numer kontaktowy 799 448 084. W ten sposób jej treść zostanie przekazana do analizy CERT.

Podsumowanie

Phishing w e-commerce to zagadnienie, z którym niejeden z nas – jako właściciel e-commerce bądź Klient sklepu miał już do czynienia. Prognozy Cybersecurity Ventures nie napawają optymizmem. Szacuje się, że straty związane z cyberprzestępczością mają rosnąć 15% rokrocznie, a w 2025 roku sięgnął rzędu 10 bilionów dolarów.[6]

Łudząco podobny mail, często wysyłany z domeny zbliżonej do tej dobrze nam znanej, sprawia, że nawet doświadczeni internauci mogą dać się złowić. Siła tkwi w detalach. Cel takich działań jest niezmienny – próba pozyskania danych i przejęcie tożsamości użytkownika. Mam nadzieję, że aspekty, które Ci dziś pokazałem, na które należy zwracać szczególną uwagę uchronią Twój sklep i Twoich Klientów przed przykrymi konsekwencjami phishingu.

Stosuj dodatkowe zabezpieczenia i zachowaj czujność, gdy wchodzisz jako Klient w interakcję ze sklepem. Gdy zauważysz podejrzany mail bądź otrzymasz sygnał świadczący o tym, że coś jest nie tak – reaguj natychmiast, bo przecież dzięki temu artykułowi będziesz mieć już przygotowany plan!

Źródła:

[1] Raport PhisLabs O1 2021

[2] Rzeczpospolita

[3] Statystyki CERT

[4] Raport PhisLabs Q1 2021

[5] Statystyki CERT

[6] Raport PhisLabs Q1 2021